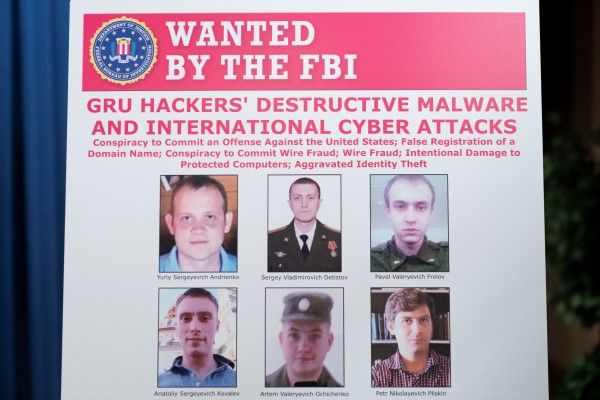

米FBIにより指名手配されたロシア連邦軍参謀本部情報総局(GRU)のハッカー(2020年10月、写真:代表撮影/ロイター/アフロ)

米FBIにより指名手配されたロシア連邦軍参謀本部情報総局(GRU)のハッカー(2020年10月、写真:代表撮影/ロイター/アフロ)

(文:松原実穂子)

ロシアによるウクライナ侵攻は、サイバー空間が作戦領域の1つであることを現実問題として世界に突き付けた。ロシアはサイトの改竄、DDoS攻撃、データ破壊型コンピュータウイルスなどあらゆる手段を使って、ウクライナ政府機関や重要インフラへサイバー攻撃を仕掛けていると見られる。被害が国境を越えてドミノ式に広がる可能性もあり、日本にとっても対岸の火事ではない。

昨年末以来、ウクライナ情勢が緊迫化する中、ウクライナ政府だけでなく欧米政府も警戒を強めてきたのが、ロシアからのサイバー攻撃だ。なぜならば、ロシアは、軍事攻撃に情報操作やサイバー攻撃を組み合わせ、戦略目標を達成する「ハイブリッド戦」を今までも行ってきたためである。

よく知られているのが、2014年のクリミア併合時の事例だ。ロシアは軍事侵攻前に大規模なサイバー攻撃を行い、ウクライナ軍の通信をダウンさせてしまった。また、ソーシャルメディアを使って偽情報を広げ、マスコミにも取り上げられるようにし、ウクライナ国内における混乱拡大を招いたのだ。

制裁措置への報復としてのサイバー攻撃

現在懸念されているシナリオは4つある。

第1に、ウクライナ軍や政府の対応を妨害し、国内でパニックを引き起こすため、ウクライナ国内の電力、交通、金融、通信などの重要インフラ企業に業務妨害型のサイバー攻撃を起こすことだ。

第2に、ウクライナ軍や政府にサイバースパイ活動を仕掛け、ロシア側にとって有利になるような機密情報を窃取してしまうことである。

第3に心配されているのが、ウクライナを狙ったサイバー攻撃の余波がドミノ式に世界に広がってしまうシナリオである。

例えば、2017年6月、「ノットペトヤ」と呼ばれるコンピュータウイルスを使ったサイバー攻撃が、ウクライナの政府機関、銀行、マスコミ、キエフ空港、通信会社、電力会社などを襲った。

このコンピュータウイルスは、感染したハードディスクドライブ内のデータを削除し、システムを使い物にならないようにしてしまうことで、組織の業務を止める。米国政府は、ロシア連邦軍参謀本部情報総局(GRU)による犯行と後に断定したが、ロシア政府は関与を否定している。

ここで注目すべきなのは、「ノットペトヤ」ウイルスが、最終的には世界65カ国に拡散、総被害額が100億ドル(約1兆1550億円)にも及んでいることだ。

しかもロシアは、その後、世界的に広く使われているサービスにサイバー攻撃を仕掛けることで、サプライチェーンを悪用し、被害をドミノ式に様々な国の顧客企業や政府機関へと拡大する手法も編み出した。たとえ攻撃する側が意図していなかったとしても、予想以上に多くの国々にサイバー攻撃の被害が及ぶ危険性があるのだ。

最後に第4のシナリオは、ロシアの軍事侵攻に対する制裁措置を取った国々に対し、金融機関などの重要インフラへ報復としてサイバー攻撃を仕掛けるものだ。このシナリオの場合、サイバー攻撃を受けた国の社会経済活動が中断し、安全保障上のリスクとなり得る。また、ウクライナ危機への対応・支援に遅れが生じる可能性もある。

◎新潮社フォーサイトの関連記事

・国際ハッカー集団「アノニマス」がロシアに仕掛けた「平和活動」

・プーチンの主張する「NATO不拡大約束」は、なぜ無かったと言えるのか

・NATO拡大がウクライナ危機を招いたのか?