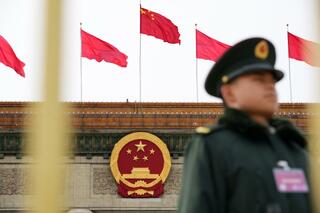

サイバー攻撃にはサイバー攻撃で反撃せよ、能動的サイバー防御とは何か

米国など最先端の取り組みと日本における大問題

2023.4.6(木)

ここからは、JBpress Premium 限定です。

カンタン登録!続けて記事をお読みください。詳細はこちら

あわせてお読みください

本日の新着

【関連銘柄も爆上がり】2035年に6兆円市場に、AI業界が注力するフィジカルAI、日本はロボット大国の地位を守れるか

【生成AI事件簿】変わるゲームのルール、日本が乗り越えなければならない5つの壁と、日本が取るべき3つの戦略

小林 啓倫

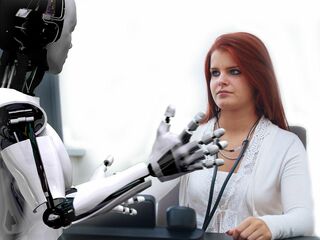

AIとの「協働」が突きつける新たなジレンマ―ハーバード大が描く「サイバネティック・チームメイト」の光と影

生産性向上も「多様性の喪失」と「育成の空洞化」が壁に

小久保 重信

地政学・経済安全保障から見て2026年には何が起きるのか?専門家が選定した10のクリティカル・トレンドを読み解く

【オウルズレポート】ベネズエラ軍事作戦と対日輸出規制で幕を開けた2026年、企業はどう備えればいいのか

菅原 淳一

韓国の一大社会問題へ発展した「注射おばさん」と「点滴おばさん」事件

医師免許を持たず規制薬物を芸能人に日常的投与か

アン・ヨンヒ