ゼットスケーラー株式会社 エバンジェリスト&アーキテクト

高岡隆佳 氏

ランサムウェアなどのサイバー攻撃、フェイクニュースなどのAIを悪用した脅威など、セキュリティについての話題が尽きない。日本企業もターゲットにされており、工場やECサイトが稼働停止に追い込まれているケースも有る。こういった現状を踏まえ、企業はどのような対策を講じるべきなのか。企業のインフラやセキュリティ、業務要件の課題に対してアドバイスを行うなど、理想的なインフラの実現をサポートしている高岡隆佳氏にトレンドを聞いた。

攻撃者は日本企業固有の脆弱性を知っている

――企業をとりまくセキュリティの最新の動向を教えて下さい。

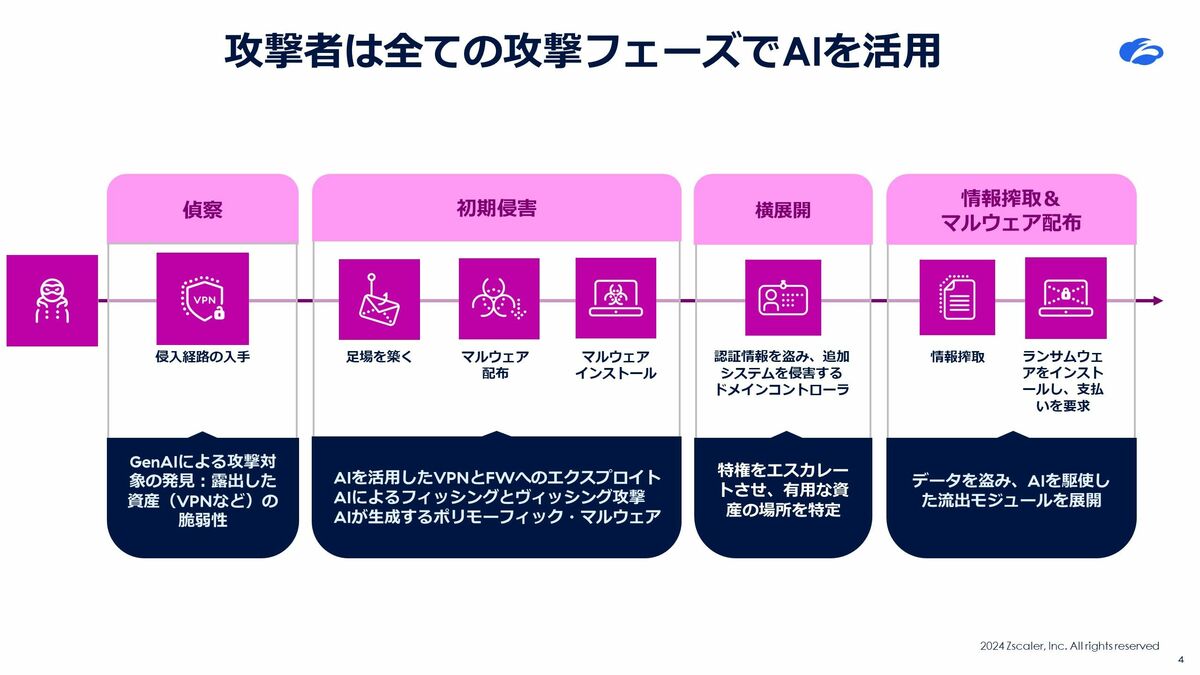

高岡隆佳氏(以下、高岡氏):攻撃者は4つのステップを踏んで企業に被害をもたらします。まずは侵入できる箇所を見つけ、それから実際に入り込み、ネットワーク上にどのようなデータがあるかを詮索し、そして、盗むというステップです。このステップは昔から変わっていませんが、それぞれのステップで攻撃者は攻撃を優位に、かつ効率的に実装しています。

今、業務にクラウドとモバイルを導入していない企業はありません。当たり前のように様々なクラウドサービスを使っていて、データには外出先や自宅からでもアクセスできるようになっているはずです。これは攻撃者から見れば、侵入できそうな場所が増えていること、つまり、攻撃表面が多面化していることを意味します。

また、今の企業のITインフラは、ネットワークが延伸に延伸を重ねて出来上がっている状態です。社内ネットワークはデータセンターに直接接続しているところもあるでしょう。ITとOTの垣根がない企業もありますし、取引先の企業ともネットワークでつながっていることも珍しくありません。一旦侵入した攻撃者はラテラル(水平方向)に移動し、攻撃範囲を広げながら、ネットワークを介してあらゆるデータを詮索でき攻撃できるということです。

ですから企業はこれまで、まずは侵入させないようにとアクセス制御を行ったり、フィッシングやマルウェアについて正しい知識を持てるようにと社内教育を行ったりしてきました。こうした境界線セキュリティは今後も一部で残ります。基本的には限りなく攻撃表面を削減し、ネットワークに依存しない形でユーザーと業務アプリケーションを繋ぐゼロトラストセキュリティを実現すべきです。

特に日本企業はそうです。製造業を中心に、大きく長いサプライチェーンが構築されているので、攻撃表面は多様化しており、一度被害にあった場合の規模は莫大で広範囲に及びます。そして攻撃者はこうした日本の産業構造をよく理解しています。

求められるのは包括的なゼロトラスト

――企業はどのような対策を取ればいいでしょうか。

高岡氏:攻撃対象領域を最小化する、不正侵入を防止する、ラテラルな動きを排除する、そしてデータの盗取を防ぐといったように、4つのステップそれぞれでできることがあります。ただ、重要なのはこうした対策を一つひとつ独立させて行うのではなく、包括的に行うことです。部分最適を図るのではなく、経営層がリーダーシップをとって段階的に全体最適を目指すのです。

たとえば、攻撃対象領域を最小化しようとすると、利用できるサービスを減らす、アクセスできるアカウントの数を減らすといったこともできますが、それでは業務の効率が著しく低下します。ラテラルを防ぐため、セキュリティ上は既存のネットワークから独立するのが正解でも、経営上は不正解ということもあります。

また、海外の企業の場合は、CIOをリーダーにCIDOやCDOと連携をしてインフラの変革をすすめるケースが目立ちますが、日本の場合は、インフラ、セキュリティ、業務それぞれの独立性が高く、課題の共有も容易ではないのが実態です。

だからこそ、経営トップが投資対効果も把握しながら全体的に最適化を行うべきですし、実際それは実現が可能です。

重要情報を定義し、その情報の外部持ち出しを防ぐDLPに熱心に取り組まれてきた企業の中には、データの増加やネットワークの拡大によって、対象とする範囲が広がっていることを受け、コストがかさみ運用も破綻しがちな対策に辟易されているところも少なくありません。しかし一方で、すでにゼロトラストを前提に、業務効率を落とすことなく適切なセキュリティ対策を実行しているところもあります。

たとえば、あるメーカーでは、まずはデータを棚卸し(ラベル付け)し、そのうち最も重要なデータにアクセスがあった場合には、そのデータを管理する部門の部門長にアラートを飛ばすという運用にしています。アクセスを完全に拒絶してしまっては仕事になりませんし、個別に管理しようとすると運用は破綻します。そもそもIT部門には、業務部門の誰がどのデータにアクセスしていいのかといった判断ができません。そこでこの企業では、重要だとされるデータへのアクセスがあった場合には、その事実を部門長へアラートして把握してもらい、判断してもらいます。さらに、その後の教育にも反映してもらうという構図になっています。これは全体のごく一部ですが、企業の実態に合わせた実行的な対策といえます。

生成AIは企業のリスクを内外から高める

――生成AIの台頭はセキュリティ対策にどのような影響を与えますか。

高岡氏:様々な側面で大きな影響を与えます。まず、攻撃者にとってはAIを使うことで攻撃を効率化させ、質を上げることもできます。スピード感も異なり、AI機能を備えたエクスプロイトを使用した場合、ネットワークに繋がっている1万台のPC内部の情報収集は2分半で終わるとも言われています。

また、企業側が生成AIの積極的な活用を進めるということは、攻撃表面がさらに多様化するということでもあります。

また、業務で生成AIの活用を進める上では2つの懸念点があります。ひとつは、悪意のあるAI活用の可能性です。ChatGPTなどでは、ネットワークの脆弱性をつくようなプログラムは作れないなど、悪用されないような制御がされていますが、世の中にはリミッターを外した生成AIも出回っています。会社のネットワークがそうした生成AIにアクセスできる環境になっているようでは、攻撃に加担する側に立つ可能性もあります。これは大きなリスクです。

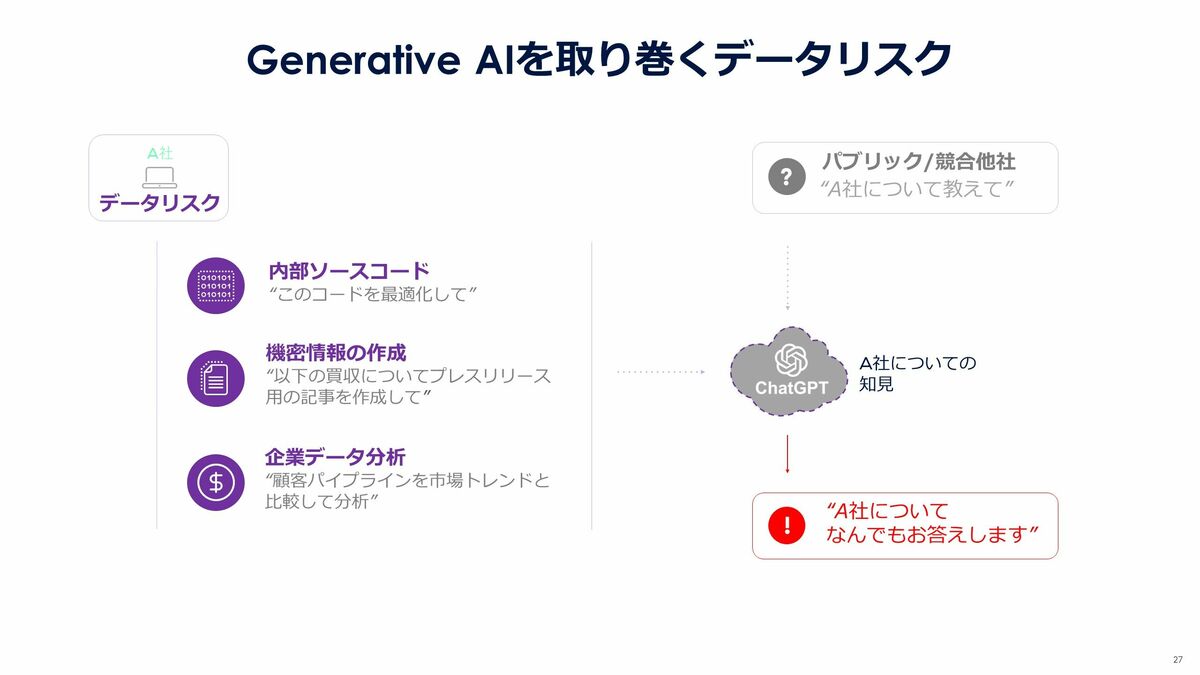

それから、むやみなAI活用による情報漏洩の可能性です。業務を効率化しようと、知的財産や役員会議の議事録や未発表の新商品・サービスに関する情報などを外部の生成AIにインプットすると、それらを学習した生成AIを他社が利用した結果、機密情報が漏洩することも十分に考えられます。

図:A社が生成AIに入力した情報がA社の知見として学習され、一般の方や競合他社の回答として情報漏洩してしまうリスクがある。

図:A社が生成AIに入力した情報がA社の知見として学習され、一般の方や競合他社の回答として情報漏洩してしまうリスクがある。ではどうするかというと、やはりゼロトラストの考え方が必要です。ユーザー任せにするのではなく、業務効率を落とさずに、悪意のある使い方もむやみな使用もできないように監視・制御する必要がありますし、そのためにはまず、生成AI活用における自社ポリシーを整理しておくべきです。ポリシーのないまま生成AIの活用を推進するのは非常に危険です。

ただ、生成AIがもたらすインパクトはネガティブなものばかりではありません。生成AIは、人間だけで答えが出せない問題について、最適なパスで的確なゴールに導いてくれる存在です。セキュリティ面でもそれは同じで、生成AIをゼロトラストのアーキテクチャに取り入れることで、人間だけでは手が回っていなかった部分にも手が回るようになります。すでにゼットスケーラーでは生成AIを活用し、新しいフィッシングサイトなどの検出や、デバイスやアプリの継続的なリスク分析などを実現しています。

生成AIは、段階的に全体の最適化を図るための優先順位化にも利用できます。AIを活用したセキュリティ対策という言葉はここまで含んでいます。すでに多くの企業はAIの脅威を加味した包括的なセキュリティ対策を取っており、人員はそちらに割かれています。新たに生成AIを味方につけたセキュリティに乗り出すには、たとえば次の中期経営計画からといった判断もあるでしょう。しかし、脅威は日に日に変化しています。思い立ったが吉日で、企業は時代に沿った即座のセキュリティ改革が求められています。

Zscalerの詳細はこちら

<PR>