ゼットスケーラー株式会社 シニアセールスエンジニアの興梠智光氏。約20年一貫してセキュリティ業界を歩み続け、同社でもシニアセールスエンジニアとして顧客に対し技術的支援を提供。その深い知見を生かした的確な提案力に定評がある。

ゼットスケーラー株式会社 シニアセールスエンジニアの興梠智光氏。約20年一貫してセキュリティ業界を歩み続け、同社でもシニアセールスエンジニアとして顧客に対し技術的支援を提供。その深い知見を生かした的確な提案力に定評がある。

リモートワークの急増を機に、サイバー攻撃による被害件数が急拡大している。従来の境界型防御策では太刀打ちできない、最新のサイバー攻撃への対策として注目が集まるのが「ゼロトラスト」だが、限られた予算の中でどこから着手すべきか悩む企業も多いのではないか。時代に即したセキュリティ構築の「最初の一歩」として何をすべきか、ゼットスケーラーのシニアセールスエンジニアである興梠智光氏が語った。

組織ネットワークの弱点を狙い撃ちするサイバー攻撃が増加中

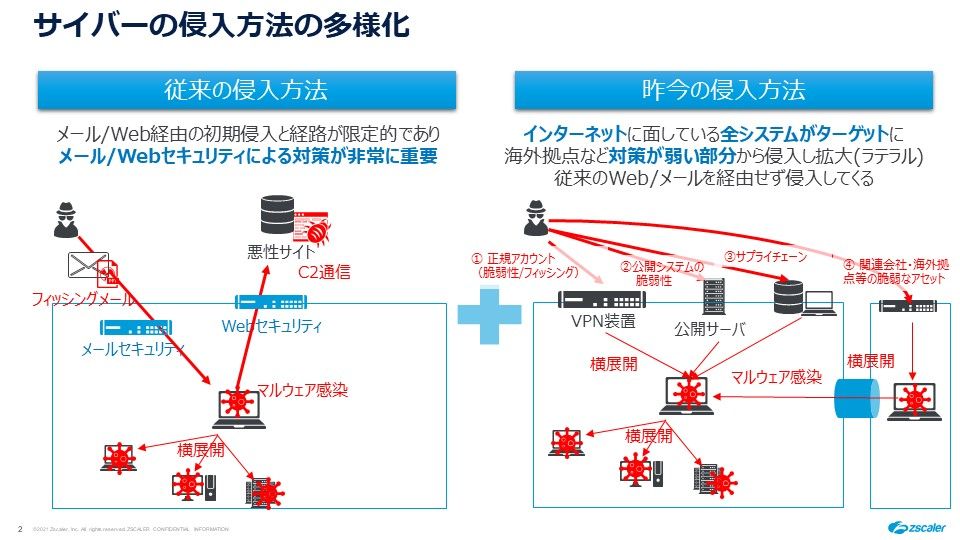

コロナ禍によるリモートワーク急増と軌を一にして、サイバー攻撃被害が急増した。顕著なのは組織ネットワークの「弱いところを探り、狙いを定めて攻める」タイプの攻撃が増加していることだ。

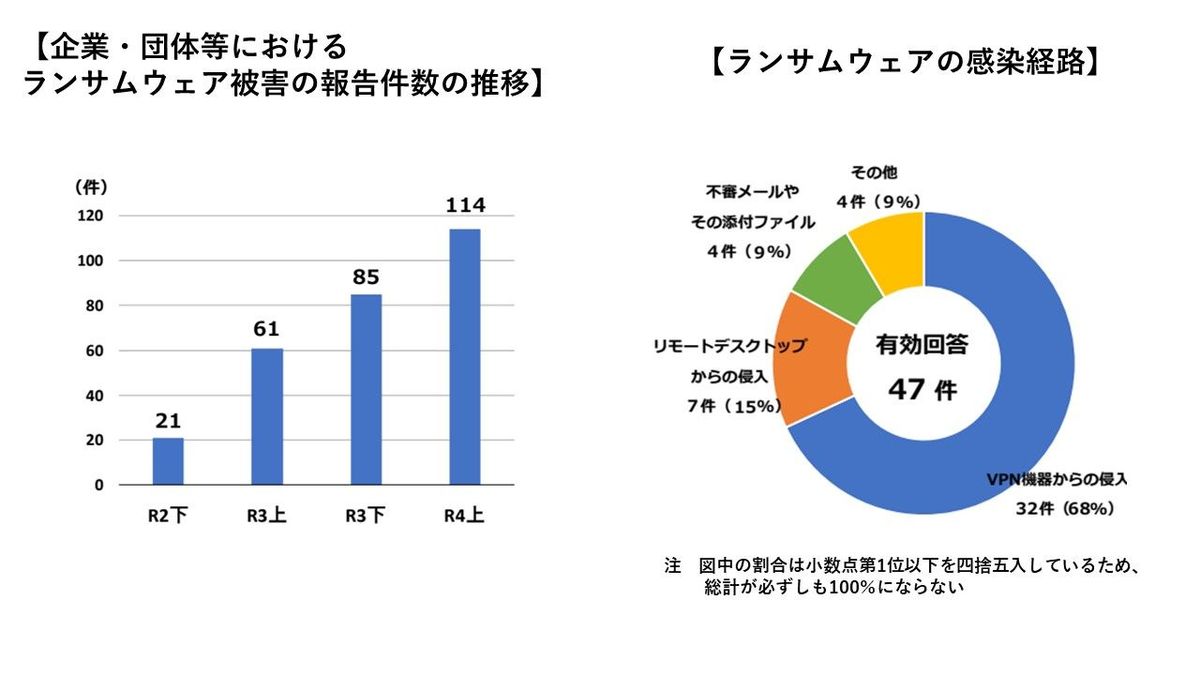

2022年9月公表の警察庁調査結果によると、サイバー攻撃被害で代表的なランサムウエア被害の件数は、コロナ禍発生当初の2020年下半期に比較して2022年上半期では5倍以上に増加している。しかもランサムウエアの主な侵入経路はかつてのマルウエアの常套手段だったメールやWebではなく、VPNやリモートデスクトップからのケースが8割を超えている。

出典: 「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」(警察庁)

出典: 「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」(警察庁)https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_kami_cyber_jousei.pdf

拡大画像表示

興梠氏は「現在の企業・組織を“家”に例えると、たくさんの鍵のかかっていない窓や扉を放置している状態。泥棒の侵入口がそこかしこにあるのが実態」だと指摘した。もちろん「泥棒」はサイバー攻撃者、窓や扉はサイバー攻撃の侵入経路を指している。鍵がかかっていない状態とは、セキュリティ対策が十分でなく脆弱性(弱点)が残されていることを意味する。

攻撃の侵入口すべてに「鍵」をかければ済むのではないか。しかし、そう簡単な話ではないのである。国内外に多くの拠点を展開し、しかもリモートワークにより従業員個々のレベルまで対策しなければならない企業も多い現在、対策コストは天井知らずに高騰することが予想される。

「国内拠点では脆弱性対策や不正侵入防止策を徹底していても、海外拠点の対策が行き届いていないところから侵入されるケースもあります。一度組織ネットワーク内に侵入されると、そこから次の拠点、さらに次の拠点、そして組織ネットワーク深部の重要情報リソースへと横展開(ラテラルムーブメント)しながら全体を蚕食していくのが、今日のサイバー攻撃の特徴です」(興梠氏)。

近年のサイバー攻撃は、下図のようにインターネットに接している数々の攻撃対象領域(攻撃表面/Attack Surface) の中から、対策の弱い部分を狙って仕掛けられる。インターネットを通じた情報収集で攻撃の足がかりになる弱点を発見・攻略して順次組織ネットワークの深部へと侵入を深めていく。

また、組織ネットワークの対外窓口になっているVPN接続 においても、近年、その脆弱性を悪用した攻撃が大きな被害をもたらしている。大手企業がVPN経由の大規模ランサムウエア感染によりサービスを停止、巨額の「身代金」と引き換えに復旧した事例や、サプライチェーンネットワークが管理用VPN経由での不正侵入により被害に遭う事例が多く報告されている。

対策として有力視されている「ゼロトラスト」とは

このような最新のサイバー攻撃のトレンドにどう対抗すればよいのだろうか。

サイバー攻撃対策としていま最も注目されているのが「ゼロトラスト」だ。これは「内部ネットワークは安全」という前提を捨て、「すべてのユーザーとトラフィックを信頼せず、常に検証する」ことを原則としたセキュリティの仕組みのことだ。

組織が個別にゼロトラストを実現しようとすると、膨大なトラフィックをさばける高性能ハードウエアの購入とメンテナンスに多大な出費が必要になり、困難を伴う。しかし現在では、ゼロトラスト実現を目的としたクラウドプラットフォームが組織向けに提供されており、クラウドとソフトウエアだけでコストを抑えかつ安全性が担保されたゼロトラスト実現が可能になっている。クラウドネイティブなゼットスケーラーのプラットフォーム「Zero Trust Exchange」はその代表的なソリューションである。

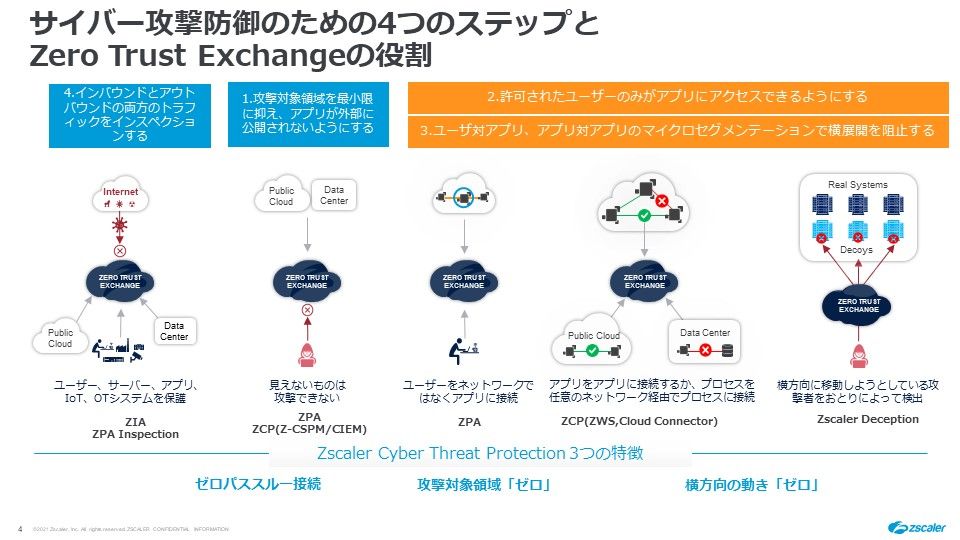

サイバー攻撃防御のための4つのステップ

ゼットスケーラーのサイバー攻撃防御の仕組みは、次の4つのステップで成り立っている。

(1) 攻撃対象領域を最小限に抑え、アプリが外部に公開されないようにする。

(2) 許可されたユーザーのみがアプリにアクセスできるようにする。

(3) ユーザー対アプリ、アプリ対アプリのマイクロセグメンテーションで横展開を阻止する。

(4) インバウンドとアウトバウンドの両方のトラフィックを検査(インスペクション)する。

この仕組みでは、すべての通信トラフィックがクラウド上のZero Trust Exchangeを通過する。その内部ではユーザーに割り振られた権限に従い、利用アプリとの間だけのいわば「トンネル」が作られ、その中だけでやり取りを行えるため、外部へのデータ漏えいや侵入は不可能になる。同時にインターネット側(=攻撃者視点)からは公開されているアプリは見えなくなる。見えない窓や扉には不正侵入の試みさえできないように、不正侵入の足がかりが発見できなくなるわけだ。

さらにZero Trust Exchangeを出入りするトラフィックは、暗号化されていたとしても脅威の存在やデータ漏えいがすべて検査される。ユーザーとアプリ間はもちろん、利用するアプリが他のアプリと通信する場合も通信は個別に隔離され、内容も検査されるため、たとえすでに侵入したマルウエアが不正な通信をしていても特定、遮断が可能になる。内部から外部へ、外部から内部へ、そして内部からクラウドを通して内部へと向かう通信のすべてが適切に分離され、検査されることにより、安全が担保されるというのがこの仕組みだ。

ゼロトラスト構築の最初の一歩は「己を知る」ことから

さて、この4つのステップの最初の段階をどう達成すればよいのだろうか。自分の組織のシステムがインターネット側から、言い換えれば攻撃者の視点からどう見えているのかを把握するのは難しい。これに対して「最初の一歩は己を知ること。攻撃対象領域がどこにあるのかを把握することが重要です。そのためのアセスメントツールを用意しています」と興梠氏は言う。

同社が無償で提供しているアセスメントツールの1つは、他の脆弱性テストツールなどと違い、一切トラフィックを発生させず、つまりシステムやネットワークに負担をかけずに、インターネットに露出している攻撃対象領域を明らかにする「インターネット攻撃対象領域分析」ツールだ。これは、ゼットスケーラー社に調査が必要なドメイン情報を通知するだけで、ゼットスケーラー社側でインターネットに露出している攻撃対象領域を調査し、顧客へ対応策(即時・恒久)含め報告するものである。

またアウトバウンドのゲートウェイセキュリティ対策をテストする「インターネット脅威分析」、ツール、ランサムウエアの防御状況をチェックし横展開の可能性を分析する「ランサムウエアリスク分析」も提供されている。いずれも無償で利用でき、数クリックで結果が出るという。

「肝心なのは事業、業務を邪魔せずに安全を担保することです。そのためには組織それぞれの課題や事業戦略に沿って最適なセキュリティを設計しなければなりません。弊社ではこうしたアセスメントツールを利用したリスク分析結果も参照しながら、お客さまとのワークショップで対策の優先順位を決め、最終的にゼロトラスト実現が可能になるようにサポートさせていただきます。セキュリティ対策はコストセンターと見られがちですが、ゼロトラストアーキテクチャへの移行を進め、セキュリティのインフラを改革していくことは業務改善・生産性向上につなげやすい取り組みです。弊社のノウハウと実績を背景に、お客さまの組織の従業員、管理者、経営層の皆さんにヒアリングを行い、投資効果を数値化した上でPoV(価値実証)を実施します。お客さまと一体となって組織個別の最適解を探ることができるのが、弊社の最大の特長だと考えています」(興梠氏)。

ゼロトラストは個別のセキュリティ製品導入とは異なり、セキュリティインフラの改革を伴う取り組みとなる。そのため、有効性を感じてはいても積極的に導入に踏み切れない組織は多いことだろう。しかし自組織のリスクアセスメントは上述のように手軽かつ無償で実行できる。どのようにセキュリティ対策を進めるかを検討する第一歩として、ぜひ利用してみてはいかがだろうか。

<PR>