Rubrik Japan 代表執行役社長 高山 勇喜 氏

Rubrik Japan 代表執行役社長 高山 勇喜 氏

サイバー攻撃が高度化する中、セキュリティの“最後の砦”となるバックアップが狙われるケースが増加している。こうした中で、企業は「業務停止リスク」を極限まで排除するため、どのような対策を講じるべきなのか。2025年1月31日に開催された「サイバーセキュリティフォーラム」では、データ保護や復旧のソリューションを提供するRubrik Japan 代表執行役社長の高山勇喜氏から、その要諦が語られた。同氏の講演内容を基に、企業に必要なサイバーレジリエンスを考えていく。

「悪意ある集団」の急増により、従来の対策では間に合わない

2024年5月、川崎市に住む無職の男性が生成AIでコンピューターウイルスを作成したとして逮捕された。攻撃対象のデータを暗号化して企業に身代金を要求する「ランサムウェア」を作成していたという。

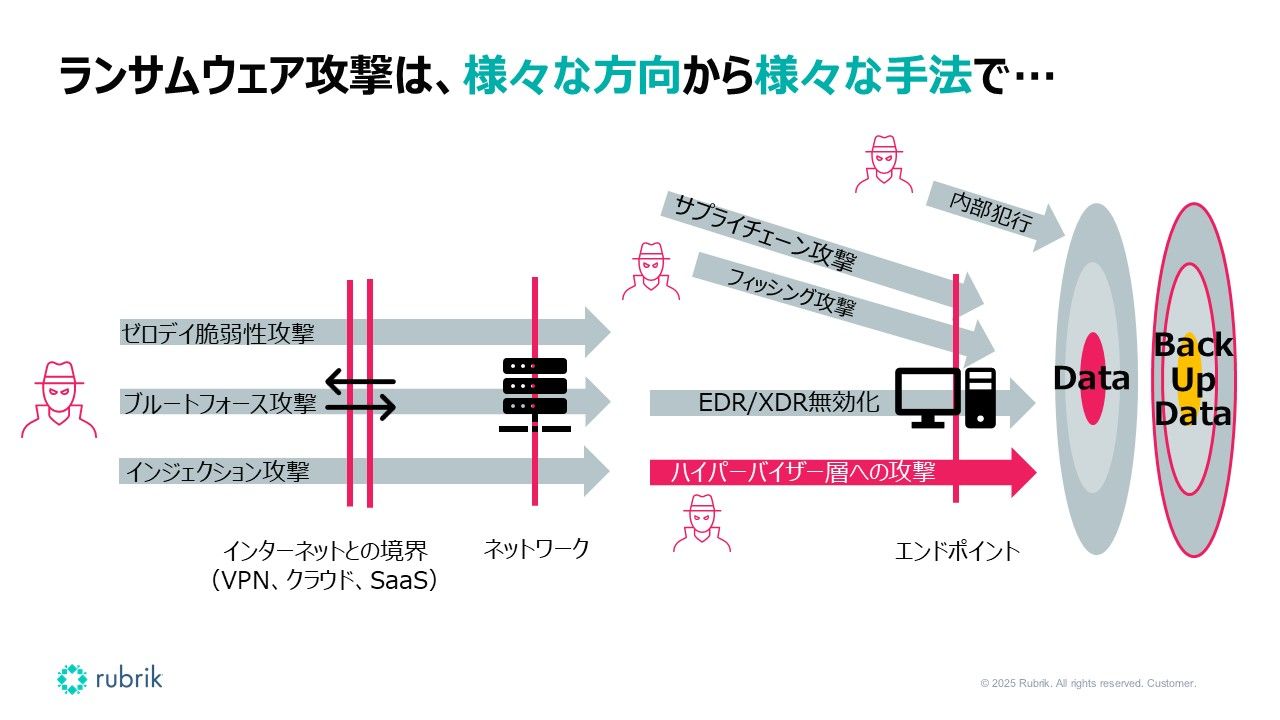

このニュースに代表されるように、サイバー攻撃に関わる集団・人は、日ごとに増大・強力化している。Rubrik Japanでは多くの日本企業に製品やソリューションを提供しているが、これまでサイバー攻撃対策の主流だった境界防御やエンドポイントセキュリティだけでは「十分ではない時代になっている」と、高山氏は指摘する。

改めて境界防御とは、簡潔に言えばインターネットの入口(境界)でウイルスをシャットアウトする対策であり、エンドポイントセキュリティとは、パソコンやスマホ、タブレットといった各種端末からの侵入を防御するものである。その他、SNSやSMS(ショートメッセージサービス)に貼られたリンクからウイルスに感染するケースもあり、その対策を行っている企業も多いだろう。

しかし、サイバー攻撃の主体者が急速に増大する現状では、これらの防御をすり抜けて企業のIT環境に侵入するケースが後を絶たない。「悪意を持った集団・人と企業の境界防御やエンドポイントセキュリティとのいたちごっこが起きており、対策が間に合わない状況です」と警鐘を鳴らす。

こうした有事に備え、企業はデータのバックアップをとり、攻撃を受けた場合は迅速なシステム復旧を行うのが基本線である。しかし警察庁が2023年に公表した資料によると、ランサムウェアの被害を受けたケースの88%がバックアップを取得していたが、実際に復元できたのは25%ほどしかないという。その理由を高山氏が説明する。

「ランサムウェアが企業のIT環境に侵入した場合、まず破壊するのは本番データではなくバックアップです。その後、本番データに鍵をかけ、正常に戻すことと引き換えに身代金を要求するのです。バックアップによる復元ができない事態が発生するのはこのためです」

これらをふまえ、Rubrikでは従来と「逆の発想」によるセキュリティの姿を追求してきた。具体的には「最後の砦であるバックアップを完全に守り切れるソリューションを提供しています」という。

実際、同グループが2004年にアメリカで創業して以来、顧客のバックアップデータを破壊された事例はなく、さらに、バックアップから本番機を復旧できなかった事例も起きていないという。「バックアップデータを完全に守り、そのリストア(復旧)も確実に成功させている世界唯一の会社だと考えています」

サイバー領域のBCPとRTO設定は「企業の命題」に

ランサムウェア攻撃が猛威を振るう現代では、自然災害などに対するBCP(事業継続性担保策)だけでは不十分であり、「サイバー攻撃を受けた際のBCP(サイバーBCP)が必要です」と高山氏。また、システムの不具合が起きた際に何時間で業務復旧できるかというRTO(目標復旧時間)を設定するだけでなく、「サイバー攻撃を受けた際のRTO(サイバーRTO)も求められる時代です」と続ける。

RubrikのソリューションはサイバーBCPそのものであり、また、短いサイバーRTOを実現できるという。第三者機関であるリサーチ会社の評価にもそれは表れており、IT市場の調査レポートを発行する第3社機関による調査では、サイバー攻撃を受けた際に業務を復旧できるソフトウエアのランキングでRubrikは最上位の評価を受けている。

国内の導入先も増えており、その一つとして駒澤大学の事例を高山氏は紹介した。同大学では、これまでオンプレミスで運用していた業務系システムをクラウドのMicrosoft Azureを利用した仮想基盤に移行した。IaaSの一種である。この移行に際し、ランサムウェア攻撃対策の強化や攻撃リスクの軽減を目的にRubrikのMicrosoft Azure Backup機能が採用されたとのこと。Microsoft Azureとの親和性が高く、強固な体制を取れる点が決め手になったという。

「AWSやGCPといったクラウド環境でも同様のバックアップを構築可能です。この事例のように、IaaSのバックアップに当社ソリューションを採用するケースが、ここ日本で急速に増えていますね」

「業務停止リスク」を極限まで排除するには

Rubrikでは、オンプレミス、IaaS、SaaSという、大きく3つのデータをバックアップ保護し、サイバー攻撃からの復旧を可能にするソリューションを展開している。

その仕組みとして、クラウド上にある「Rubrik Security Cloud」が顧客の本番データにアクセスし、管理者の決めた頻度、指定した時刻に定期的なデータ取得を行う。この際、前回との差分 を追加保存してバックアップを更新していくのだという。

「さらにはRubrik開発のAIを活用し、前回と今回のバックアップを比較してサイバー攻撃を受けた痕跡がないかを分析します。もしも前回正常だったファイルに今回鍵がかかっていた(暗号化されていた)場合、あるいは当社が保有している最新の脅威情報から少しでもリスクや疑義のある事象が見つかった場合には、管理者など指定の人物に通知が行きます」

このようにしてAIが自動で異常を検知するため、復旧へ向けたBCPプランを早期に発動できるという。

「実際の復旧手順としては、ウイルスに汚染された本番機のデータを削除し、クリーンなバックアップデータに入れ替えて戻すケースなどが考えられます。被害状況によっては、本番機の仮想環境を一度全て削除してフルリストアすることもあり得るでしょう」

フルリストアの場合は完了までに数日を要することもあり、企業としてはこの間の事業を止めるのは回避したい。そこでRubrikでは、本番機の連結先を所定日時のバックアップデータへと擬似的に変更し、業務を継続したままリストア作業を並行させるなど、高い事業継続性を担保した設計となっている。業務停止のリスクを極限まで排除できることが他社との大きな差別化要因だ。

なお、近年増えているIaaSにおいては、Azure やAWSなど、クラウドの提供主が用意しているバックアップ(ネイティブバックアップ)が存在する。しかしそれらではなく、Rubrikが提供する各クラウド用バックアップを活用する企業が増えているという。

理由はいくつかあり、一つは先述した独自AIによる検知機能が高く評価されていること。そしてもう一つ、次のようなポイントも重要となる。

「ネイティブバックアップの場合、基本的には同じアカウント内でデータがコピーされるため、仮に東京環境で作ったデータなら、同じ環境下にバックアップが置かれます。もしも東京のアカウントがサイバー攻撃を受ければ、いずれも消失するリスクがあるでしょう。一方、私たちはRubrikが持つ別のアカウントにバックアップを作り、その危険性を回避しています。こうした違いも高い評価の一因と理解しております」

フォーラムの最後に、高山氏は「バックアップとサイバーリカバリーは同義ではありません」と力を込める。データを複製しただけでは、攻撃後の復旧や事業再開といった“リカバリー”が保証されるわけではない。企業は普段から高いサイバーレジリエンスを確保し、有事に素早く回復できる体制を構築することが急務だろう。

<PR>

Rubrikへのお問い合わせはこちら