DXやコロナ禍によるリモートワークの常態化に合わせて、サイバーセキュリティーへの考え方を改める必要がある。世界レベルでの「つながり」を要求するビジネスの在り方に、サイバー犯罪がいち早く対応し、巧妙化、悪質化しているからだ。本稿では、NTTコミュニケーションズ株式会社の竹内文孝氏が、ビジネスサプライチェーンのレジリエンスを高め、有事の際に説明責任を果たすための方法を解説する。

※本コンテンツは、2022年3月9日に開催されたJBpress主催「JBpress Corporate Executive Forum DX時代に考えるべき経営戦略としてのセキュリティ&リスクマネジメント」(後援:経済産業省、サイバーセキュリティ戦略本部)のセッション1「サプライチェーンをサイバーリスクから守る~『DX×リモートワールド×ゼロトラスト』時代のサイバーリスクマネジメント~」の内容を採録したものです。

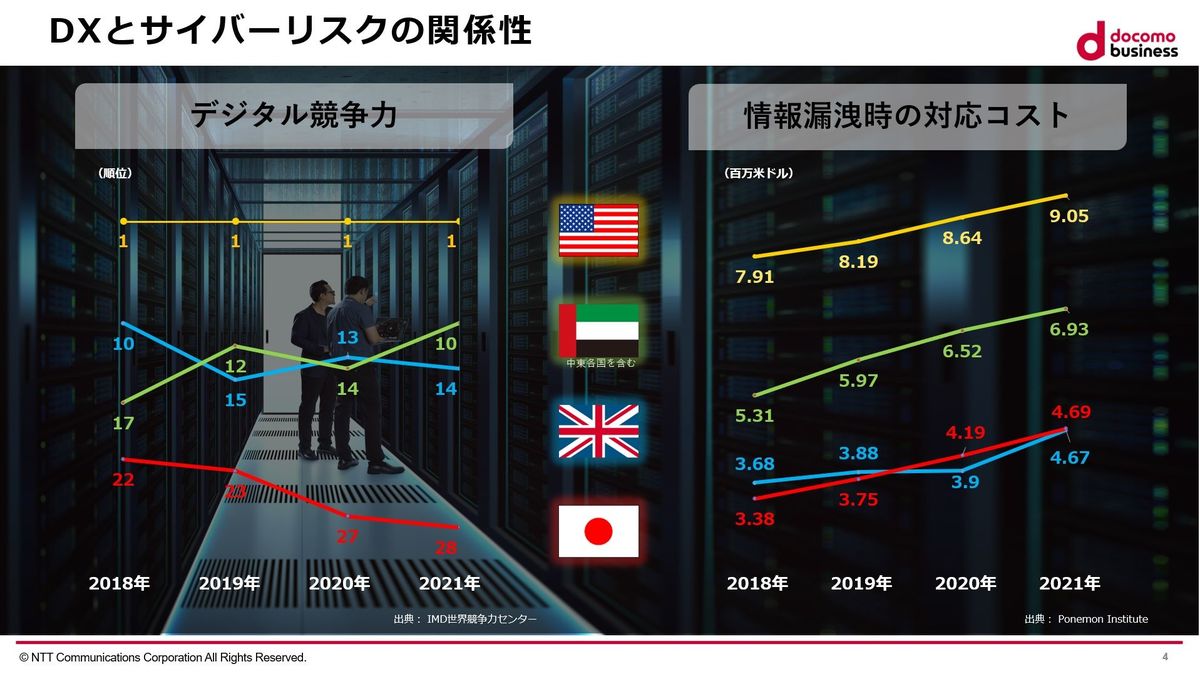

DXが進むほど情報漏洩時の対応コストはふくらみ機会損失も増大する

「グローバルバリューチェーン」といわれるように、サプライチェーンは世界レベルの分業体制になり、新たな価値を生むことが期待されるようになった。その中核にはDXがある。しかし、サプライチェーンを効率化する「つながりやすい環境」は、「悪人が入り込みやすい環境」でもある。

「DXが伸展しデジタル競争力が高い国ほど、情報漏洩の対応コストの規模が大きくなります」と話すのは、NTTコミュニケーションズのセキュリティサービス部門 部門長の竹内 文孝氏だ。

「調査会社Ponemon Instituteのレポートによると、同等の規模の事故が起きた場合、アメリカでは約905万ドル、デジタル競争力が28位の日本でも469万ドルのコストがかかっています。一発の事故で約4.5億円が吹っ飛ぶのです」

同社では、時間や物理的な距離に捉われることなく豊かなコミュニケーションが可能な世界を「リモートワールド」と称しているが、コロナ禍によってまさにリモートワールド化する中、現場で働く人の不安感は増している。IPA(独立行政法人情報処理推進機構)の2020年11月の調査では、行動変容の中で不安を抱いている人は約75%で、そのうち半分以上がセキュリティーや情報漏洩リスクに関する不安だった。

こうした背景には、攻撃側の組織化や闇市場の拡大がある。攻撃グループの数は特定されているもので1800以上、うち22グループは国家の支援があるという。そんな中、国内企業の中でもセキュリティーを担当する執行役員であるCISO(Chief Information Security Officer)、それを支えるチームであるCSIRT(Computer Security Incident Response Team)を置くケースが増えている。しかし、そのほとんどが兼務であり、実効力は不十分であるといえる。

サプライチェーンを狙った攻撃事例に見る「ゼロトラスト」の必要性

実際にサプライチェーンを狙った攻撃の代表的な事例は、2013年、米国の小売り業者Target(ターゲット)の取引先を踏み台にしたアイランドホッピング攻撃だ。4000万人の顧客情報が漏洩し、その責任を負いCEOが辞任した。

「2015年にはサーバーの組み立て工場で、チップの中に不正なプログラムが注入される事件が起きました。製造工程が狙われて出荷後に事故が始まるというサプライチェーン攻撃として、非常に注目されました」

ソフトウエアサプライチェーンへの攻撃も増えている。その一つは、アップデートを利用して不正なプログラムを注入するものだ。2019年のSolarWinds(ソーラーウィンズ)の事故では、被害を受けた企業は数万社といわれている。

さらに情報を人質として身代金を要求するランサムウエアでも、サプライチェーンが攻撃対象になっている。2021年のサービスプロバイダーのKaseya(カセヤ)の事例では、中間事業者、エンドユーザーにも身代金が要求され、被害規模は数千万ドルに上った。「ソーラーウィンズの事例と似ていますが、カセヤの事例は完全に金銭目的である点が特徴です」と、竹内氏は解説する。

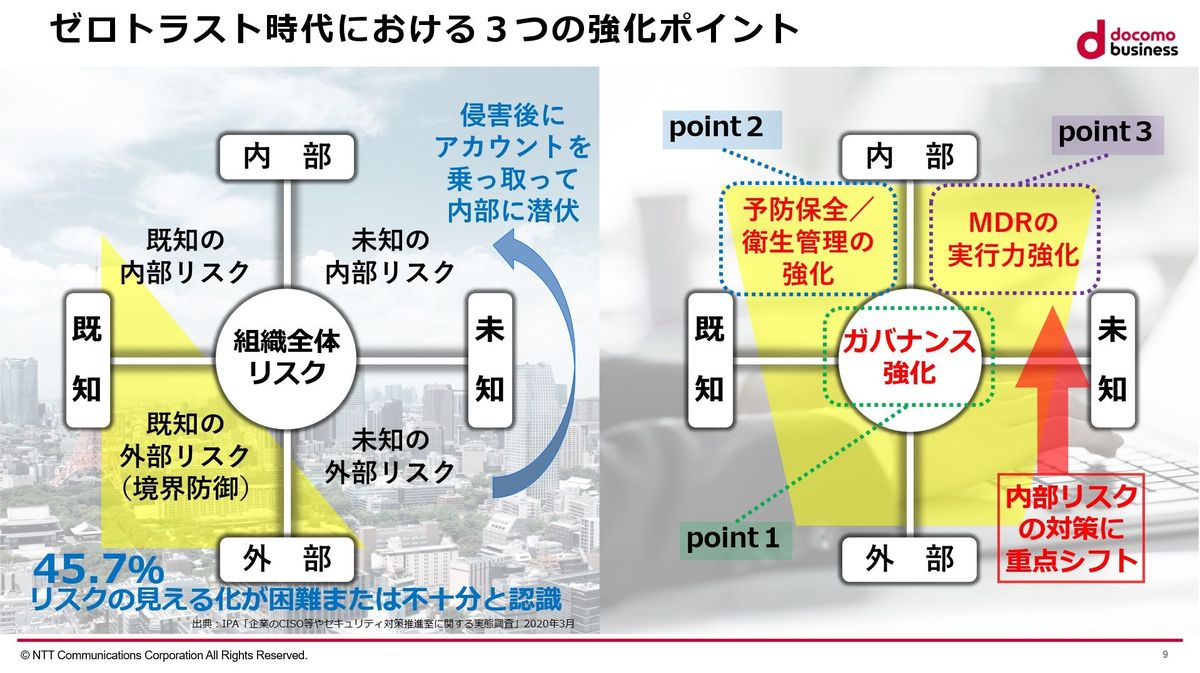

「こうした脅威に対応するためには、性悪説に立ったリスクマネジメントが重要です。これまでは外側からの脅威を内側に入れない境界防御が中心でした。しかしこれからは、攻撃者が内側に入ることを前提に全てチェックする『ゼロトラスト』の時代です」

ゼロトラスト時代の内部リスク対策強化のための3つのポイント

ゼロトラスト時代、リスクマネジメントは内部リスクへの対策に重点シフトすべきだという。そのためのポイントを竹内氏は3つ挙げる。1つ目はガバナンス強化、2つ目は予防保全・衛生管理の強化、3つ目は異変をいち早く検知して対応するMDR(Managed Detection and Response)の実行力強化だ。下図の左が現状、右が目指すべき姿となっている。

まずガバナンス強化については、サプライチェーンを守るために、取引先を含めたグループパートナー全体でセキュリティーレベルを底上げすることが求められる。マニュアルだけでなく、セキュリティーのフレームワークや機能の共有が効果的だという。さらに「1人の管理者に大きな権限を与えない職責分離(職務分離)と相互監視」「セキュリティー監視自体を一元管理して集中管理と連携防御に取り組むこと」がポイントだと竹内氏は指摘する。

予防保全・衛生管理の強化では「ガバナンスの中で守るもの」「内部にあるリスク」を明確にすることがポイントになる。まず、資産管理を行い、法令違反、情報漏洩、改ざん破壊、業務停止など、資産に対するリスクを評価する。その評価にもとづいてシステムへのアクセス制御、ID管理を行う。これによって内部のリスクを可視化し、IDベースで異常な振る舞いを検知することが可能になる。

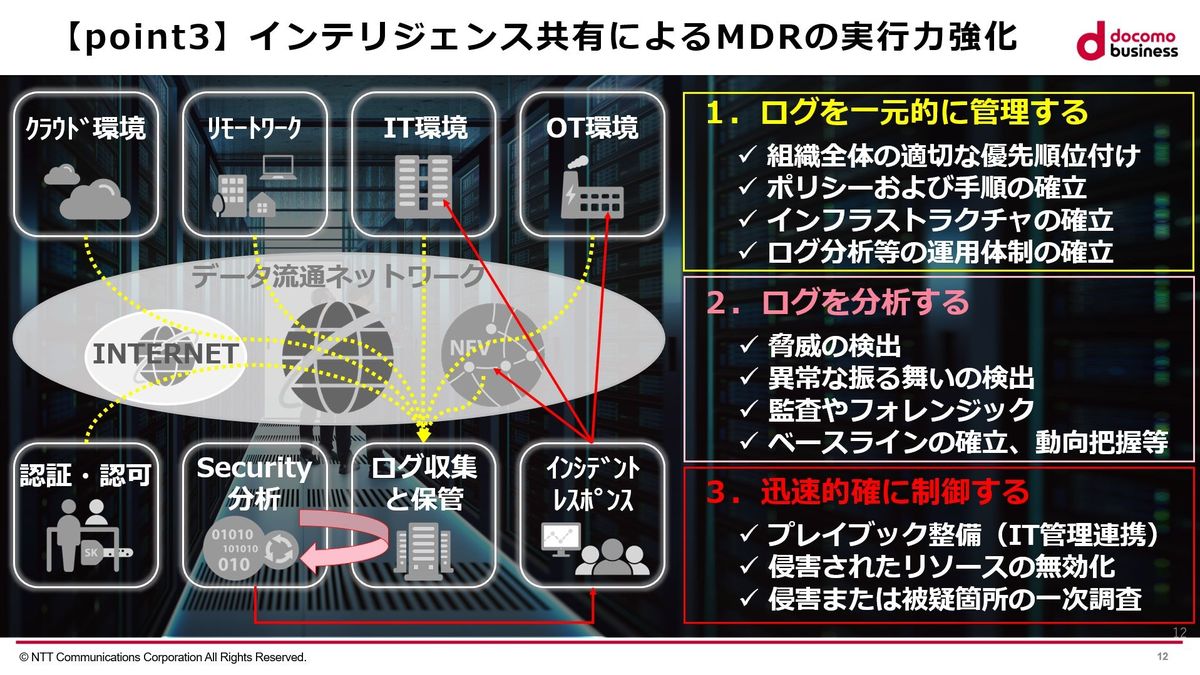

MDRの実行力強化と「説明責任」を果たすための責任追跡性の確保

MDRの実行力強化のためには「リモートワールド化する環境下で、さまざまな拠点のアプリケーションやユーザー、アクティビティーのログを収取する仕組みを整えるのが望ましい」と竹内氏は語る。そうしたログを分析し、振る舞いの検知や原因究明をするといったベースラインを確立することが、適切なレスポンスの鍵になるという。

竹内氏はさらに、自社が被害者ではなく加害者になったときの「説明責任」について言及する。「サイバー攻撃の事例でお話したように『踏み台』となった企業は、被害者でもあり、加害者でもあります。サイバーリスクの説明責任を取ることのできる環境を確保することが、サプライチェーン全体を守ることにつながります」

一般に説明責任には、経営の透明性、健全性などが求められるが、サイバーリスクでは責任追跡性が加わる。

「今や100%リスクを取り除くことは不可能です。そこでリスクの監視強化をして、何か起きたときに原因、現象、背景などをしっかり追跡し、アクションできる準備を整えるのです。そして、有事の際に最も必要なのはやはり透明性。経営者自身がしっかり理解した上で誠実に伝えることが、信頼回復につながっていきます。コミュニケーションプランの策定もリスクマネジメントの重要な要素です」

ガバナンス強化、予防保全・衛生管理の強化、MDRの実行力強化によって、内部リスク対策を強化するとともに、責任追跡性で確保された証跡にもとづく説明責任を果たす。これが、DX時代、リモートワールド時代、ゼロトラスト時代のサプライチェーンを守るリスクマネジメントなのだ。

<PR>