身代金の金額の設定から学ぶことがある

次にゲストスピーカーとして登壇したのは、過去20年間にわたり大手コンサルティグファームで数々のエンタープライズ企業のセキュリティ対策を手掛けてきたCybersecurity X AI Advisor、ジェリー・チュン氏だ。

「マルウェアの中でもランサムウェアはユニークで、別の課題として扱う必要があります。ランサムウェアの特徴の1つは盗んだ情報をそのまま販売するのではなくユーザが使用できないようにして身代金を要求すると言う点です」とチュン氏は指摘する。

その身代金の金額も高騰している。その背景にあるのはデジタルチャネルへの依存度の高まりだ。企業の存続がかかっているデータを人質に取ることで、大きな金額を得ることができるため、ハッカーにとって非常に収益性の高い市場になっているのである。

チェン氏は「最近では攻撃に使うエクスプロイキッドもコモディティ化が進んでいます。ダークウェブではRaaSとして提供され、技術的能力が低くて活用できます」と最近の変化を語る。

攻撃対象も変化している。より広範囲に影響を与えるサービスプロバイダーやグループ企業が狙われるようになった。身代金要求に対する同調圧力が加わることで利益を手にしやすいことも要因だ。アルゴリズムを利用してスピーディな攻撃を仕掛けてくる傾向も強まっている。

「身代金の金額がどのように設定されているという点から学べることがある。まず考えられるのが復旧に要する時間。短時間で復旧できればそれだけ被害額は小さくなる。特に効果が高い対策はユーザの意識向上だ。影響を受けるデバイスの数、エンドポイントのインテリジェント化、バックアップの形態や頻度など損害額は変わってくる。

影響を調査するためのコストも見逃せない。いつ侵入されたのか確信がない限り影響の範囲を把握しようとすると多額のコストがかかり、調査を支援してくれるベンダーとの契約の有無も時間を左右する。影響を調査するためのコストは身代金を支払うかどうかに直接影響する。情報の価値や企業イメージの低下についても当然考える必要がある。

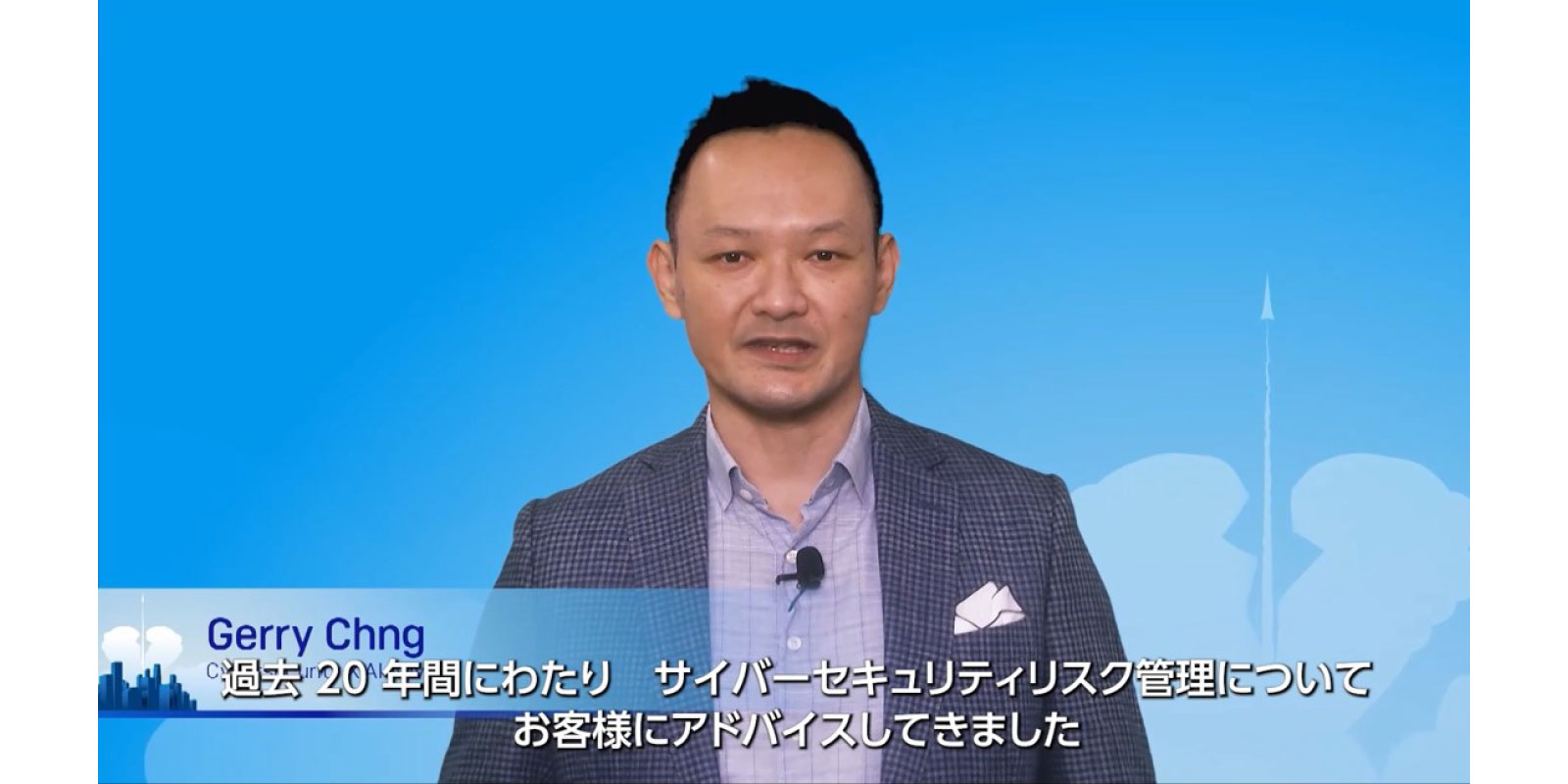

「これらを踏まえると重要なのはリスク管理でありベストプラクティスの実践であることは明白です」とチュン氏は2つのことを提言した。インシデント発生前、発生中そして発生後に実践すべきベストプラクティスを策定しておくこと、暗号化されたファイルをバックアップのコピーを作成しておくことだ。

重要なのはスピード、

スケール、アジリティ

次にチュン氏は、セキュリティ対策におけるスピード、スケール、アジリティの重要性について解説した。

まずスピード。チュン氏は「フィッシングメールを介してマルウェアが侵入した場合やネットワーク内をスキャンして侵入を試みている場合、それを素早く特定して復旧することです。初期段階で検出し阻止できれば迅速な対応が可能になります」と話す。

そのためには最新のテクノロジーによって、どのように侵入してきたのかを追跡できる機能が必要だ。これによってイベントを極めて短時間封じ込め、必要に応じて迅速にセグメントでき、全体の拡散を最小限にすることができる。

次はスケール。「ゲートウェイエンドポイントだけではないインフラ全体を対象にした多層防御が非常に有効です。異常なネットワークトラフィックやエンドポイントで実行されているプログラムの動作を分析してマルウェアを検出することができます」とチュン氏。

潜入した攻撃者が影響範囲を広げるラテラルムーブメントを検出する機能は多層防御のレイヤーの一つだ。「このソリューションの多くには、今後機械学習のテクノロジーが必要になります。脅威の進化に対応するためには自らの機能を迅速に進化させなければならないからです。ハッカーたちは常に新しい攻撃方法を見出しています」(チュン氏)。

3つ目はアジリティ。チュン氏は「より素早く動くためには最新のアーキテクチャーが必要です」と語る。ゴールデンイメージやクラウドの利用に加えて、コンテナやマイクロサービスなどにより、データとインフラストラクチャーそしてロジックを分離することで、迅速な処理が可能となる。

最後にチュン氏は「以前のランサムウェア攻撃との実行時の違いは、暗号化そのものが非常に遅い段階で行われることです。そこに至るまでには攻撃の痕跡があります。最新のテクノロジーを利用してスピード、スケール、アジリティを高めることでそうした痕跡を確実にそして迅速に検出できます」と話す。

リモートワーカーがオフィスに戻り始めている今、脅威は増大している。約2年間在宅勤務で使用されてきたデバイスが企業ネットワークに接続される。そこにはそれを密かに待っているマルウェアが潜入しているかも知れないのだ。異常な振る舞いを検知する仕組みの確立は緊急課題だと言える。

ライブデモで明かされた

ハッカーの攻撃手法

引き続きSopho Senior Cyber Security Sales Engineerのジョフ・モリソン氏からのプレゼンテーションが行われた。

「2020年12月以降重大なインシデントが続きました。最初にSolarWinds社への攻撃が明らかになり、その数カ月後にはHafniumによる攻撃、そして最近では2021年7月の初めにKakeyaのサプライチェーンが攻撃され、数分で被害が拡大しました」とモリソン氏は警鐘を鳴らし、実際にどう攻撃が行われているのかをライブデモで解説した。

ライブデモでは、Intercept Xの保護機能の多くを無効にしてあるデバイスが使われた。ライブデモが初期段階の攻撃に成功しているという前提に立っているためだ。

まず宅配業者を装った偽のメールが送られてくる。添付ファイルを開くと攻撃者とのやりとりが開始される。マクロが埋め込まれたドキュメントを開くと攻撃用のための環境に接続される。

最初のセッションでユーザの権限やサーバの状況が数秒を待たずに確認される。この動きはユーザのマシンには表示されない。この操作で脆弱性が判明し、攻撃箇所としてイベントビューアーが好都合とされた。

次に攻撃のためのエクスプロイトを取得して使用を開始。すぐに攻撃を完了してペイロードを実行し、権限を昇格させてマシンに侵入。別のプロセスへと移行する。そこではハッシュや新しいパスワードを確認できるようになり、マシンに登録されている全ユーザの情報が見られるようになった。

続けて様々なツールを使って脆弱性を攻撃するための操作が行われた。リモートログオンクライアントを使って侵入し、組織内部のファイルを確認していく。パスワードが保存されているファイルやセキュリティ保険の証書などが見つかる。身代金を要求する上で重要な情報になる。さらに見つけたファイルを次々に暗号化していく。

しかし、このライブデモでは実際には暗号化などの攻撃がブロックされていたことが示された。ここまでの段階ではソフォスの保護機能のいくつかはわざとオフにしていたが、バックグラウンドではCryptoGuardテクノロジーが実行されていて、暗号化されたファイルも元に戻されていたのである。

すべての攻撃を予防できれば理想ですが、現実的には侵入を許してしまいます。そこで検知機能が必要です。組織のセキュリティ対策が成熟すると、予防、検出、応答の複合的な対策ができるようになります。脅威の検知と応答は組織のセキュリティが侵害される前に無力化する手法なのです」とモリソン氏は脅威の検知と応答の重要性を強調した。

迅速に検知して応答することが被害を最小化する

次のセッションでは、データレイクとXDRの機能を使用して脅威を検出する方法が紹介された。各ツールのデータがサイロ化したままでは有効なセキュリティ対策は実現できない。必要となるのは、脅威の検知、調査、応答を自動化するXDRのアプローチである。

ダッシュボード画面のCryGuardイベントには、先程のランサムウェア攻撃が表示された。攻撃者がどのような手順を踏んだのか、ソフォスのテクノロジーがどう攻撃を防いだのかも可視化された。

「ソフォスのテクノロジーで攻撃の全ては検知されています。攻撃手順を追跡して攻撃内容を確認するとともに、ソフォスのセンターから脅威の詳細な情報を入手できます。これを利用して対策をすばやく実行できます」(モリソン氏)。

迅速な対応を支援するのが、Sophos Centralに用意された多様なクエリだ。現在278の組み込みクエリが提供され、新たなクエリが開発されると、コミュニティを通して共有されていく。

「ソフォスの適応型サイバーセキュリティエコシステムは新たな現実に対応するものです。そこで使用されている次世代のテクノロジーは継続的に改善されています。データレイクにはソフォスの全製品と脅威の情報が取り込まれ、リアルタイムの分析機能によってセキュリティ侵害を防止します」とモリソン氏は語った。

製品やサービスを通して集められたデータは一元管理され、専門のコンサルタントによって分析される。それを受けてソフォスは継続的に保護機能を強化し、ハッカー集団の犯罪を防いでいるのだ。

最後にモリソン氏は対策として必要な6つのポイントを提示した。攻撃を受ける前提で対策を講じること、バックアップを作成すること、多層防御を導入すること、身代金を支払わないこと、人の専門家とランサムウェア対策テクノロジーを融合させること、マルウェアからの復旧計画を立てておくこと、である。

講演後には質疑応答も

ウェビナーの最後には安全に組織を保護する方法についての質疑応答が行われた。最初の問は「ランサムウェアは通常のマルウェアとはどう違うのか」という点だ。これに対してチェン氏は「暗号化が実行されたときには、時すでに遅しと言う点です。攻撃者はだいぶ前から組織に潜み、ランサムウェアが発動されたときには、拡散状態を把握できないまでに攻撃は広がっていることが考えられます」と回答した。

次は「身代金を払うべきなのか」という問いだ。これに対しては「身代金はランサムウェアを活性化させるので基本的には支払うべきではありません」と回答したが同時に「ただし、要求された組織にとって支払うか事業を止めるかというクリティカルな問題であれば非常に判断が難しいところです」とも話した。身代金を最小限に抑える対策が重要になる。

「ソフォスはどれくらいの量の脅威を検出しているのか」という問いに対してはソフォス・ジャパンの大木部長は「亜種を含めて一日に40万種以上です。パターンファイルだけでは対応できないので、未知のマルウェアを検知できる人工知能や正規のツールを使った攻撃も検知できるテクノロジーを駆使した多層防御で対応しています」と話した。

「アンチウイルスとEDRをどう運用するのが効率的か」という問に大木部長は「一元管理ができること、工数をかけずに今日に対応すべきことが大事です。別々の製品で運用していては非効率になり、対応にも限界があります」とツール連携による自動化や運用のアウトソーシングなどの解決策を提示した。

前のページ TOP