2兆ドルに増大するサイバー攻撃の被害

最初に登壇したのは、Sophos Global Solution Engineer APJのアーロン・ブゲイル氏だ。第一部でブゲイル氏が語ったのは、ランサムウェアの脅威だ。「ランサムウェアは依然として大きな脅威です。機密性、完全性、可用性を失わせ金銭を要求してきます。新しいプラットフォームも攻撃を受けています」とブゲイル氏は語る

ソフォスがあらゆるリソースから集めた情報では、直接的、間接的な影響を合わせたサイバー攻撃の被害額は約1.5兆円にもなり、現在も増え続けていることを考えると2兆円に近づいているという。ブゲイル氏は「わずかなリソースでサイバー犯罪組織が簡単に活動できるようになった結果です」と指摘する。

攻撃の中身も変化している。「一つ目は、ランサムウェアのオペレータは犯罪組織間の連携を深めるようになり、標的となる組織を共有するようになっていることです。これは大きな脅威です」(ブゲイル氏)

もう一つは、バックアップへの攻撃が優先されるという傾向があることだ。流出の対象となる情報を探すだけではなく、デバックアップを探し出して破壊して無効化しようとする。データ復旧のためのバックアップがなくなると身代金の支払い要求に応じざるを得なくなるからだ。

昨年、ランサムウェア攻撃で要求された金額は徐々に増加し、身代金は10万ドルを超えるようになった。2020年の終わりには平均的な身代金が25万ドル近くになっているという。攻撃者は標的にする組織を選び、気づかれないように行動するようになった。

その一例が、ITシステム管理サービスベンダーのKaseyaに対する攻撃である。Kaseyaは悪名高い攻撃者の標的になり、最終的に7000万ドル以上の身代金を要求された。「ランサムウェアの身代金は底なしに上がっています。同じような組織がランサムウェアと攻撃者に狙われているのです」(ブゲイル氏)。

身代金が増大していく理由は、ランサムウェアの攻撃を受けて組織が多くの情報を失っているからだ。組織の環境に侵入した攻撃者は様々な情報を収集し、最も高額な身代金を脅し取るために最適な方法を探すのである。

コモディティなツールが利用される

心配しなければならないのは持続的な標的型攻撃だけではない。「攻撃側では防御側と同じようにコモディティソフトウェアを利用しています。デジタル通貨市場から金銭を得るようにしているという事例もあります」(ブゲイル氏)。

またLinux周りの新しい攻撃もある。秘密裏にC&Cモジュールを埋め込み、C&Cシステムを操作し、正規のフリをしたネットワークポイントからデータをインポートしたり、外部に流出させるのである。

サイバー攻撃者が容易にアクセスできるゲートウェイシステムに脆弱性が見つかったことで、このような攻撃はさらに広がっている。結果として標的型の組織に長期間常駐し攻撃を継続しているのである。

パンデミックは現在も大きな影響を与えていることもある。「いまだに新型コロナウイルスに便乗した詐欺メールやスパムメールが配信されています。メッセージ内のURLをクリックするとフィッシングサイトに誘導されます」とブゲイル氏は指摘する。

ソーシャルエンジニアリングの手法を使うケースは今も増加し、最近では新しいプラットフォームも狙われている。iOS、iPad、iPhone、Androidデバイスなどモバイルデバイスだ。

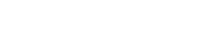

「サイバー攻撃を防御するMITRE ATT&CKフレームワークはこれらの新しいプラットフォームにも適用できますが、攻撃者は提供されている一般的なツールを使用して見つからないようにしているので注意が必要です」とブゲイル氏。

潜伏している攻撃者が情報を搾取し外部に送信した時点で、ランサムウェアをドロップして実行する準備が整ったことになる。ブゲイル氏は「ランサムウェアは最終的に金銭を脅し取るときに使われる手段に過ぎません。その時点では身代金を支払う可能性が高くなっています」と話す。

バックアップがあってもさらなる脅迫が

第二部ではハッカーの行動が解説された。攻撃者は環境内に最初の足場を築くと、場合によっては数ヶ月と言う時間をかけて侵入先のネットワークやネットワーク機能を把握する。そして発見したものをカタログ化して情報を徐々に外部に持ち出し、いつでも組織を攻撃できるようにする。

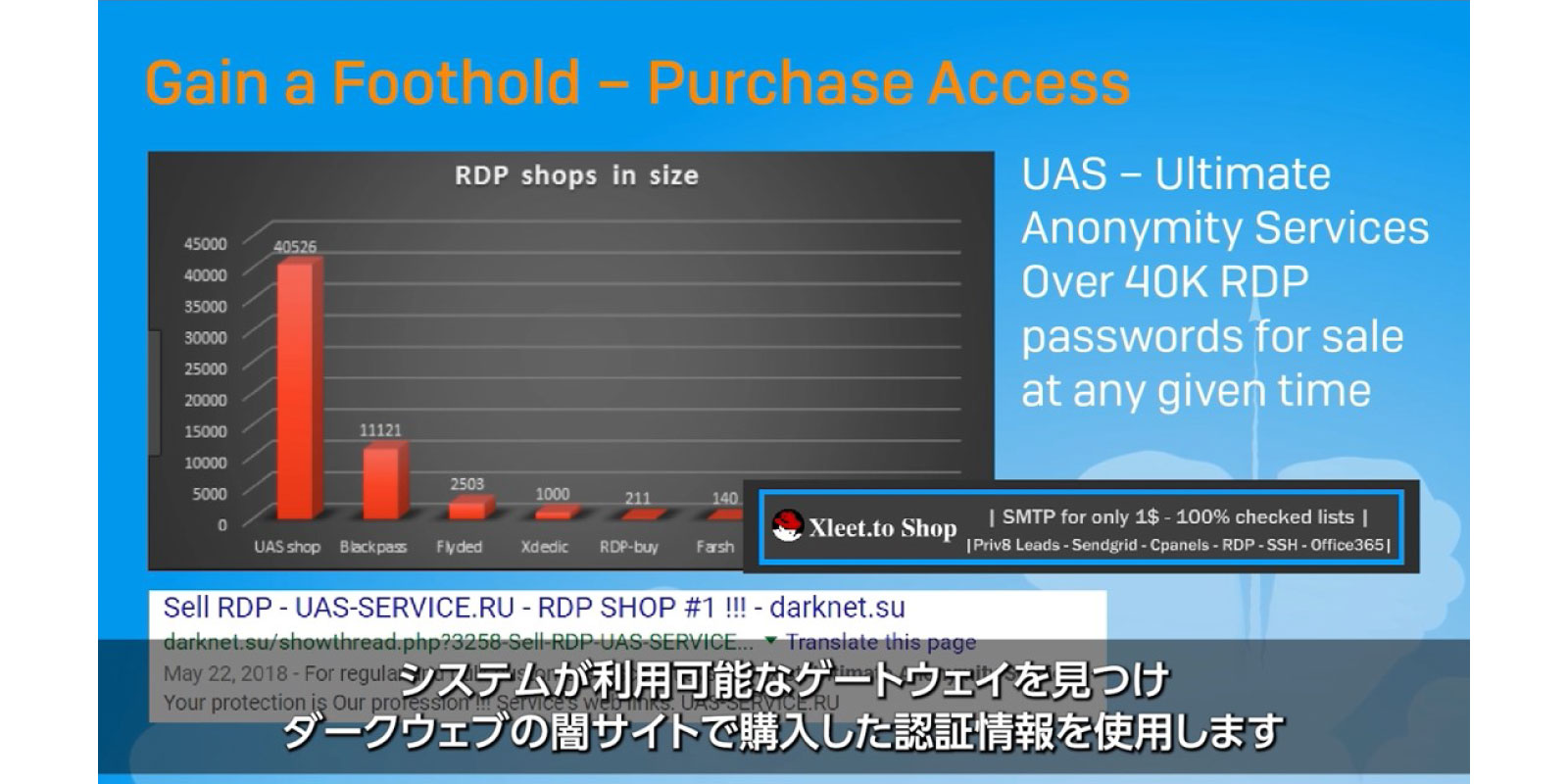

ブゲイル氏は「多くの犯罪グループにとって組織内に足場をつくることは簡単です。利用可能なゲートウェイを見つけダークウェブの闇サイトで購入した認証情報を使用します。実際に、ユーザ名パスワード電子メールアドレス連絡先などの情報が収集され大量に販売されています」と話す。

このリスクを高めているのはパスワードの使いまわしだ。ウェブサイトごとに固有のパスワードを設定することで1つのサイトの認証情報が流出しても他のすべてのアカウントが破られることはなくなる。自分の認証情報がインターネット上に公開されていることに気づいたときにはすでに手遅れである。

標的がクラウドサービスを利用している場合、外部に送信されているチャネルと同じチャネルを使って情報を盗み出して、第三者のサイトに保存することもある。被害者がランサムウェアで攻撃を知らされたときには、すでに盗み出されてしまっているのだ。

しっかりバックアップとっている企業は身代金を無視できるかも知れないが、ここから2重の脅迫フェーズが始まる。ダークウェブで高値でデータを販売したり、データを悪用してその企業の評判を落とそうとしたりする。それも攻撃者にとっては投資対効果を得るための手段なのである。

「ソフォスが分析しているインシデントの中でも、身代金の要求を無視したら、何人もの従業員に他の人の給料を教えたり、家族や友人の個人情報を持っていると伝えることで、経営幹部に身代金を払うように働きかけるケースが有りました」とブゲイル氏は語る。

こうした状況を回避するために何ができるのだろうか。ブゲイル氏は「設定のミスや不要なプログラムなどは攻撃者の侵入を許す大きな原因になります。RPDを無効にして、パッチの適用とアップデートも行いましょう。システムが最新の状態になっていることを確認してくれるマネージドセキュリティーソフトウェアも必要です」と話す。

大事なのはセキュリティの現実から目を背けないことだ。自分の環境を綿密に調べ、自社のセキュリティーリスクを理解することが効果的なセキュリティのコントロールにつながる。それが最初の一歩だろう。

次のページ TOP