身代金要求型ウイルス「ランサムウエア」の攻撃を受けた企業は、高い確率で身代金交渉という困難な局面に直面する。本稿では、実際に行われる身代金交渉のプロセスにフォーカスし、交渉術の基本、成功事例とリスク、被害最少化のポイントについて、日本ハッカー協会代表理事の杉浦隆幸氏が解説する。

サービスとして提供する「ランサムウエアグループ」の数々

ランサムウエアを作成してRaaS(Ransomware as a Service)として提供するグループは、現在活動しているもので100程度。アフィリエイター(実行犯)は300から400グループあるとされています。

上図に有名なランサムウエアグループを挙げましたが、ランサムウエアグループごとに、具体的な手口は大きく変わります。大手のランサムグループは交渉体制がしっかりしており、無名なグループでは交渉がどう転ぶか分からないところがあります。

例えば、親ロシアといわれるインドの「Cyber Volk」は、公開データをそのまま持ってきて身代金を要求することもあり、その金額も1000ドル、2000ドルと安く、信頼のおけないグループです。ただし、現在このグループは消滅したか活動していないようです。

実際に被害に遭った組織の多くは、下図のようなランサムウエアのWEBサイトに掲載されます。80万ドル、10万ドルとあるのが要求される身代金で、ここから交渉した額の身代金を支払うと、サイトから消されます。年間3000から4000の企業、自治体、政府組織が被害に遭い、このように掲載されるといわれています。

もっと細かく、時系列で被害に遭った組織を掲載するサイト、窃取したファイルを分かりやすく表示するサイトもあります。また、交渉の余地なくデータを公開し続ける、リスクの高いグループもあります。また中には、ランサムウエアを使わず、暗号化なしでデータを窃取するグループもあり、暗号化にBitLocker※などの正規のソフトウエアを使うグループもあります。

次からは、ランサムウエアの被害に遭ってしまう原因や、被害発生時に取るべきアクション、実際の身代金交渉や被害最少化のポイントなどについて解説していきます。

※:BitLockerは、Microsoft Windowsが提供する暗号化機能

ランサムウエア被害に遭ったときは、原因調査よりも被害の実態把握を

ここから、実際にランサムウエア被害に遭った際に、やるべきことをお伝えします。まず何よりも、「被害の実態把握」が重要です。そして「関係者の招集」「専門家の招聘(しょうへい)」も即座に行ってください。

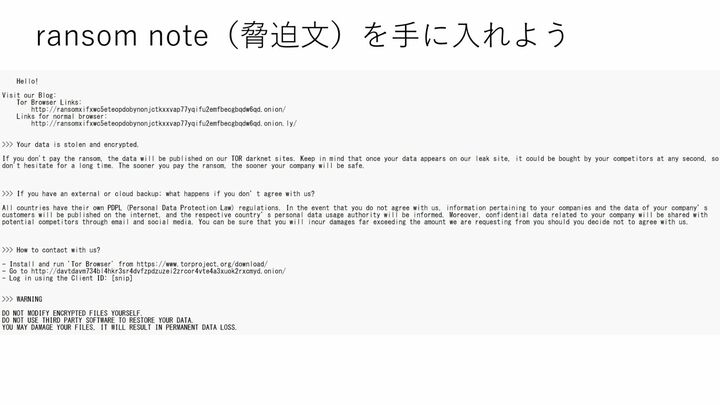

「被害の実態把握」においては、事業継続の見込みはあるか、漏えいした情報は何か、といったことを明らかにします。さらに大事なのが、脅迫文の取得です(下図)。

脅迫文は、英語の文書で一般の方には分かりにくいものですが、ランサムウエアの専門家にとっては、ランサムウエアグループを特定して対応方法を決定するための重要な手がかりです。グループを特定することで、「情報を公開するのか」「公開までどのくらいの期間があるか」といった重要な要素も推定できます。

「関係者の招集」では、システム担当者、広報担当者、決裁担当者に加え、役員を全員呼んでください。この後、大きな金額が関わる重大な意思決定を行う必要があり、役員が欠けると決裁できなくなることがあるためです。

「専門家の招聘」では、ITの専門家、セキュリティーの専門家ではなく、できればランサムウエア対応の専門家を呼んでください。ランサムウエアに対してリサーチし、対応の経験のある専門家であれば、被害を最小限に抑える対応が可能になります。

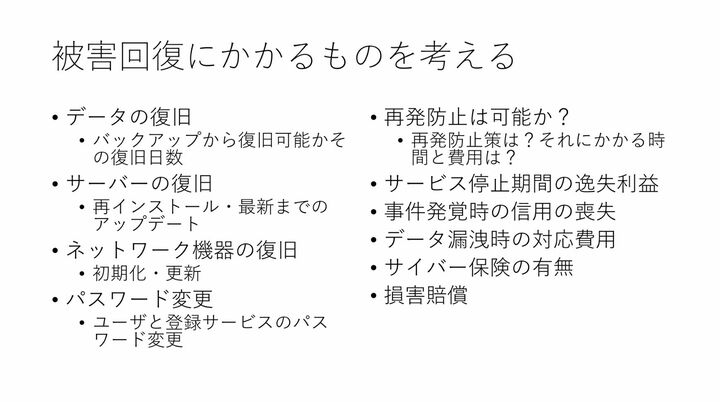

続いて、データやサーバの復旧にかかる日数など、「被害回復にかかるもの」を明らかにします(上図)。侵入に使われたネットワーク機器は、初期化や認証情報の変更が必要です。再発防止を怠ると再度の侵入を許してしまいます。サービス停止期間の逸失利益、信用の喪失による損失、データ漏えい時の対応費用、サイバー保険の有無、損害賠償なども考える必要があります。

実は、原因はある程度決まっており※、ここに対する調査はあまり必要ありません。繰り返しますが、重要なのはランサムウエアグループの特定です。

※杉浦氏によると、日本では被害の原因の8割がVPN(Virtual Private Network)装置に起因するもので、機器の脆弱性に加え、VPNの認証情報が漏えいしているケースが非常に多いという。他には外部からリモート接続しIDとパスワードを解読されてしまうケース。さらに、手口としては下火になったもののメールの添付ファイルによる侵入も残っているという。

ランサムウエアグループとの身代金交渉プロセスの成功事例とリスク

ランサムウエアグループと交渉すべき人物は、多くの場合、「指名された担当者」や「システム管理者」になります。彼らが役員やオーナーに連絡しながら、どうするかを決めていくのが一般的でしょう。

逆に、ランサム対応の専門家が「交渉代理人」になることはありません。ランサムウエアグループは交渉代理人を非常に嫌っており、交渉を打ち切られてしまうためです。同様に、システムベンダーの担当者やデータ復旧事業者も、交渉相手として嫌われるため、望ましくありません。

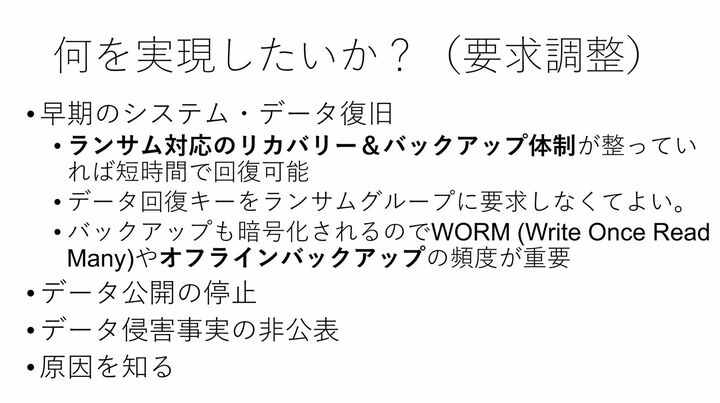

交渉に臨む前には、「何を実現したいか」という要求調整をしてください(上図)。例えば、早期のシステム・データの復旧を目指す場合、ランサムウエア対応やリカバリー&バックアップ体制が整っていれば、短期間で復旧できるため、身代金を支払う必要がありません。交渉次第では、データの公開停止や侵害事実自体の非公表も要求することができます。

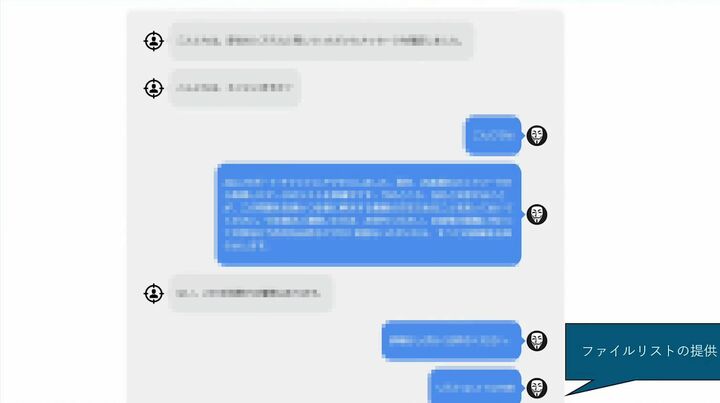

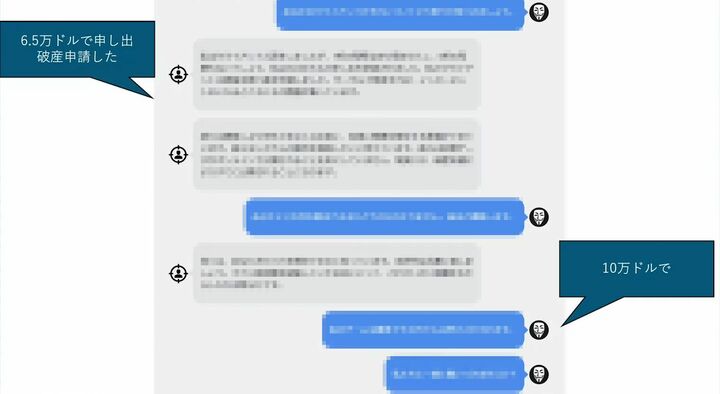

実際の交渉は、用意された交渉用のチャットで行います。下図は、公開された事例の1つです。左側のグレーが被害組織の交渉担当者、右側の青がランサムウエアグループのメッセージです。通常、あいさつから入り、ランサムウエアグループ側が窃取したファイルリストの提示や、暗号化を解除できることの証明などを行っていきます。

被害組織側は仮想通貨でこの金額を支払い、復旧を確認した後は、ランサムウエアグループにセキュリティーレポートなどの情報開示を要求します。これに対してランサムウエアグループが、実際に侵入し範囲拡大した方法を開示して、全交渉が終わりました※。

※交渉のより具体的な流れは動画アーカイブ「日本ハッカー協会代表理事が明かす、ランサムウエア攻撃における身代金交渉の舞台裏」でご覧ください。

被害を最小限にとどめるための交渉のポイントとは

最後に、失敗する交渉のパターンをお伝えします。それは、「交渉代理人が交渉していると分かる」「けんか腰」「まとめる気がない」というものです。相手となるランサムウエアグループを理解し、「身代金が取れなければ売上額はゼロ」といった弱みも把握しながら、交渉を進めてください。

※本講演の動画アーカイブは、「日本ハッカー協会代表理事が明かす、ランサムウエア攻撃における身代金交渉の舞台裏」にて公開中です。