* 本コンテンツは以下講演の【講演動画】と【全文採録記事】で構成しています *

第5回 サイバーセキュリティフォーラム

特別講演1「横河電機 IT/OTセキュリティのグローバル対応 社内セキュリティ対策からSOCサービスへの展開」

開催日:2023年12月7日(木)

主催:JBpress/Japan Innovation Review

大正9年に設立され、計測、制御、情報の技術を活用した事業をグローバルに展開する横河電機は、2018年よりDXを経営戦略の中核に据えさまざまな施策に取り組んできました。本講演では、横河デジタルでITインフラサービス事業部長を務める塩崎哲夫氏が、同グループの社内DXの取り組みとともに、外部向けのDXサービスについて紹介します。

「ITとOTのセキュリティには大きな違いがある」という塩崎氏。その違いを踏まえ、同社はどのような取り組みをしてきたのか。また、自前で開発・運営を行うセキュリティオペレーションセンター「Y-SOC」と、それを基に開発されたIT/OT SOCセキュリティ監視サービスとはどのようなものなのか。

横河電機ならではのIT/OTセキュリティの取り組み、そして、独自のノウハウを盛り込み、環境やリスクの違いも踏まえて顧客をサポートするIT/OT SOCサービスについて、塩崎氏が解説します。

【TOPICS】

- 横河電機のDXミッションと、施策における4つの柱

- セキュリティ強化プログラムの7つのタスク

- ITとOTのセキュリティの違いとは

- 工場セキュリティの強化方針と取り組みの一例

- DXにおける具体的な成果

- 横河のセキュリティ監視センター「Y-SOC」の概要

- 「Y-SOC」の特徴:ダッシュボードとインシデント管理の自動化

- 横河電機のIT/OTサイバーセキュリティのポイント

- Y-SOCのノウハウを生かしたIT/OT SOCセキュリティ監視サービスを展開

横河電機グループのDX戦略と施策における4つの柱

塩崎哲夫氏(以下、塩崎氏) 皆さん、こんにちは。横河デジタルの塩崎です。本日は、横河電機グループのIT/OTセキュリティのグローバル対応と、そこから生まれたセキュリティオペレーションセンターについてご紹介したいと思います。

横河電機は、大正9年に設立されたセンサー・制御器の会社です。日本での売り上げは約30%であり、東南アジア、インド、欧州、北米、ロシアなど非常にグローバルに展開している会社です。そして、2018年から、デジタルトランスフォーメーションを基軸とした新しいサービスに挑戦しています。

横河デジタルは、2022年7月に設立されました。お客さまのDX推進のためのコンサルティングサービス、セキュリティサービス、OTクラウドサービスなどを行っています。

本日は、DX戦略とITOTセキュリティの取り組み、セキュリティ監視センター(Y-SOC)、IT/OT SOCの3つのアジェンダに沿ってご紹介します。

まず、1つ目の「DX戦略とITOTセキュリティの取り組み」についてです。

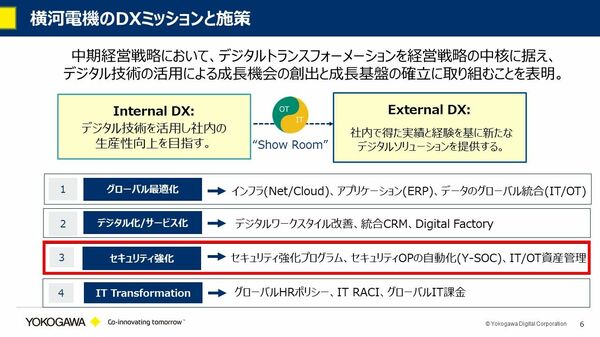

セキュリティは、デジタルトランスフォーメーションにおいて非常に重要なファクターです。デジタルトランスフォーメーション推進については、2018年からの中期経営戦略において、社内の生産性向上を目指してデジタル技術を活用するInternal DX、そして、そこから得られた経験と知見を基にして外部向けサービスを展開するExternal DXという方針を立てました。

そこには4つの柱があります。1つ目は、グローバル最適化です。いわゆるガートナーが言うところの「モード1」です。ネットワークやアプリケーション、データの統合をして、生産性向上を図ろうというものです。2つ目が、デジタルワークスタイルの改善や統合CRMなど、「モード2」といわれるシステム・オブ・エンゲージメントの世界です。そして、3つ目がそれらを支えるセキュリティのグローバル強化です。さらに、技術だけではなくヒューマンリソースの管理も非常に重要なので、4つ目としてグローバルHRポリシーやIT RACIチャート、グローバルIT課金など、運用面・人事面の柱を挙げました。

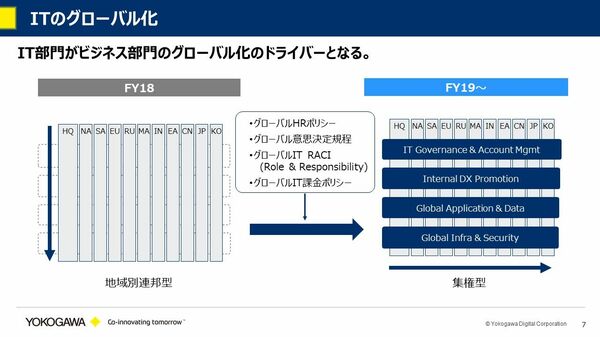

4つ目の柱であるIT Transformationについて、もう少し詳しくお話しします。

それまでは各国でばらばらだった情報システム部門に対し、右側に示したようなIT GovernanceやInfra&Security、Application&Dataについては、仮想的な横串の組織をつくりました。その上で、グローバルHRポリシーや意思決定規程、RACIチャートやIT課金ポリシーの制度を整備することにより、デジタルトランスフォーメーションを推進する体制を取りました。

ITとOTの違いを踏まえた工場セキュリティ強化の取り組み

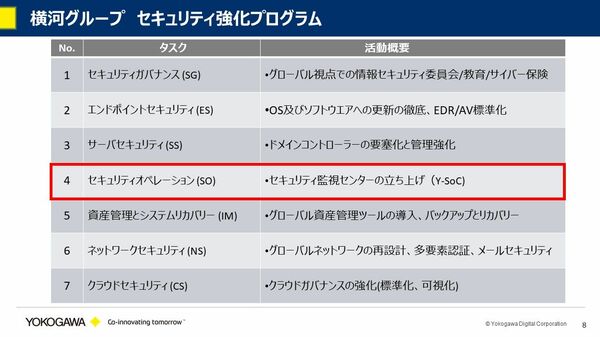

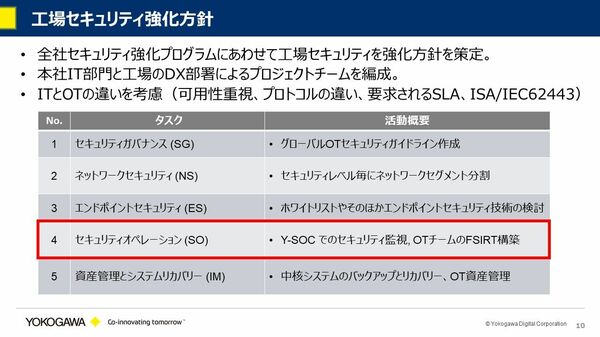

塩崎氏 次に、セキュリティについてです。セキュリティについては、下図に挙げた7つの活動をグローバルで共通に行いました。

まず、セキュリティガバナンスとして、グローバル視点での情報セキュリティ委員会の編成。そして、パソコンのエンドポイントセキュリティです。横河にはグローバルで3万数千台のパソコンがありますが、それらのOSアップデートやパッチマネジメントを行いました。3つ目がサーバセキュリティで、これはサーバの特権管理がメインです。さらに、セキュリティオペレーションとしてセキュリティ監視センターを自前で立ち上げたほか、上図のとおり、資産管理とシステムリカバリーやネットワークセキュリティ、クラウドセキュリティなどの方針を挙げました。

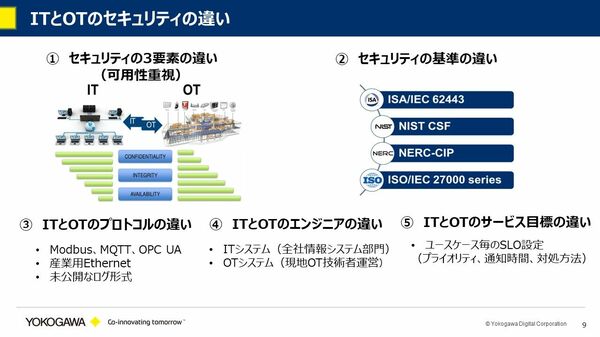

このような方針を基に、OT、つまり工場のセキュリティも推進したわけですが、OTとITでは非常に大きな違いがあります。

OTは、セキュリティ3要素のうちのAvailability(可用性)を重視します。セキュリティの基準も異なり、プロトコルやエンジニアのサポート体制も違います。何よりも、やはりOTは非常にサービス品質を重要視するため、サービス目標の違いがありました。このようなカルチャーのギャップを埋めながら、OTセキュリティも推進してきたわけです。

下図に挙げたのが、その工場セキュリティの大きな活動です。

セキュリティガバナンス、ネットワークセキュリティ、エンドポイントセキュリティ、セキュリティオペレーションの大きな基軸は変わりませんが、工場セキュリティにおいてはIT/OTのエンジニアで共同のプロジェクトチームを組み、今お話ししたようなITとOTの違い、すなわち可用性重視、プロトコルや技術の違い、要求されるSLAを踏まえ、IEC62443のようなセキュリティの基準に沿ってセキュリティ強化方針を立てていくことが重要となりました。

そのため、機器にとって過度に高い負荷がかかるようなセキュリティ施策は歓迎されません。また、OTについてはOTチームによるインシデントレスポンスチームをつくり、ITチームとOTチームが協働でセキュリティ対応ができるような施策を行っています。

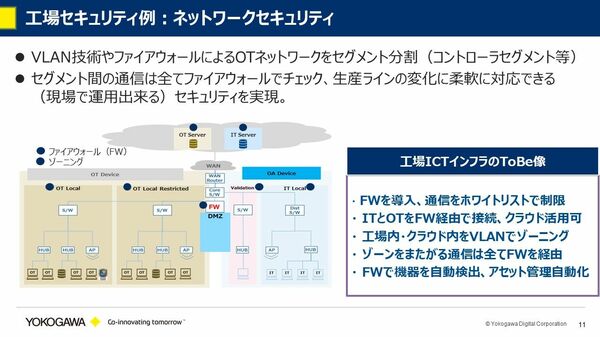

一例をご紹介すると、工場のネットワークセキュリティに関しては、セグメント分割をしています。

セグメント分割は、システムごとやフロアごと、また、重要なシステムコントローラ系はコントローラセグメントとしたり、サポート切れOSを別セグメントにするなど、さまざまな考え方があります。各セグメントごとにファイアウォールを導入し、通信を監視します。また、できるだけ機器に負荷がかからないようにするため、ホワイトリスト方式でプロセスやネットワークを監視するようにしました。

逆に、一部のネットワークでは、クラウドも有効活用しています。データレイクをつくり、分析によって、より工場の生産性・効率性を上げようとしています。今までクラウドは禁止していましたが、工場からもクラウドゾーンには接続をするという形で対応しています。

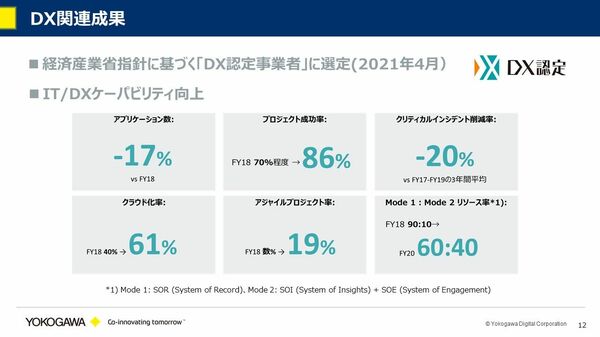

このようなこともあり、おかげさまで、2021年4月には横河もDX認定事業者に選定されました。そこに至る過程においては、KPIとして、アプリケーション数、プロジェクト成功率、クリティカルインシデント削減率、クラウド化率、アジャイルプロジェクト数などについて目標を立て、できるだけモード1からモード2にシフトするように進めてきました。

横河セキュリティ監視センター(Y-SOC)の概要と特徴

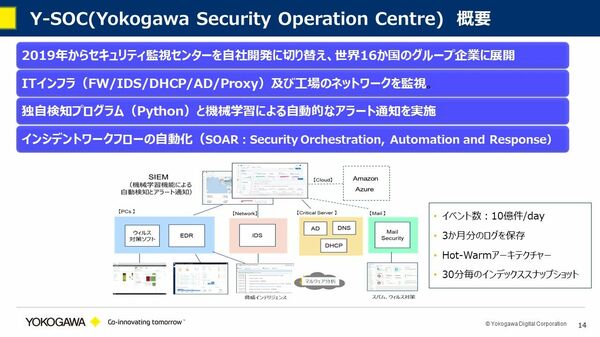

塩崎氏 本日は、その中でも、セキュリティオペレーションセンターについてもう少し詳しくお話しします。われわれは、自前のセンターをYokogawa-Security Operation Center(Y-SOC)と呼んでいます。

私は2018年に横河電機に入社しましたが、その当時、横河電機はIDS(Intrusion Detection System、不正侵入検知システム)という不正監視装置をグローバルに百数十台配置しており、外部のネットワーク会社にセキュリティ監視を委託していました。ただ、IDSだけではセキュリティ状況がはっきりと見えないこともあり、2019年から、自前でセキュリティ監視センターを開発し運営するという方向に変えたわけです。

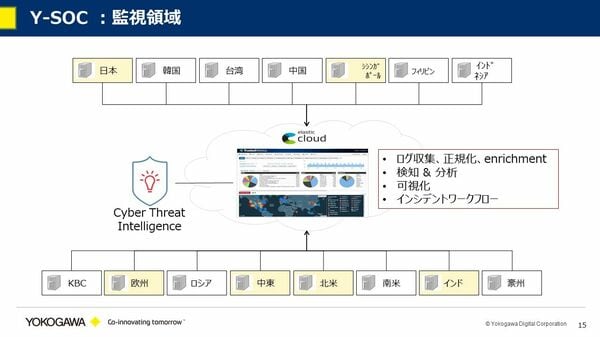

現在は、世界16カ国のグループ企業のネットワーク、サーバ、パーソナルコンピューター、工場のファイアウォールなどを監視しています。監視対象は、ファイアウォール、IDS、DHCP、アクティブディレクトリなどITインフラの主な機器、および工場のファイアウォールです。また、独自に機械学習を使った検知プログラムを開発し、検知後のインシデントのワークフローの自動化などにもチャレンジしています。上図の右下に、イベント数などの状態が記載されています。

下の図は、その監視領域です。ベージュ色で示したのが、われわれの主な事務所、オフィスです。

日本、シンガポール、欧州のオランダ、中東のバーレーン、北米のテキサス、そして、インドのバンガロールです。そのような拠点を中心として、それ以外の南米、ロシア、中国、東南アジアなどの国々を、クラウドをベースとしたSIEM(Security Information and Event Management)のエンジン、Security Event Informationの管理基盤で監視しているという体系です。

セキュリティダッシュボードについては、社内でもいろいろと議論しました。どのように可視化するのがいいかを考え、3階層のダッシュボードをつくっています。

図の一番左側にあるのが、全体のダッシュボードです。少し画面が小さいですが、縦軸に各国の名前があり、横軸にIDSやADやエンドポイントのインシデントの状態があります。そして、その右にあるように、ドリルダウンで各地域ごとのダッシュボードが見えます。各国のグラフをクリックすると、個々のエンドポイントやIDSのダッシュボードが見えます。そして、機械学習によるトレンド分析やしきい値の設定で、アラートが生成されます。

アラートからインシデントが自動生成される仕組みを、ServiceNowと連携してつくっています。上図の右側にあるようなインシデントダッシュボードやチケットが生成され、状況の分析、封じ込め、根絶、回復というようなライフサイクルを、できるだけ自動化して管理する形になっています。

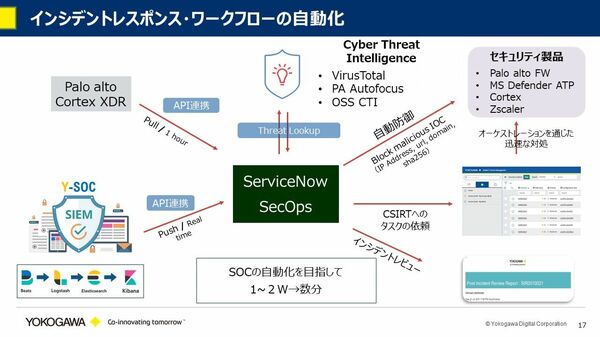

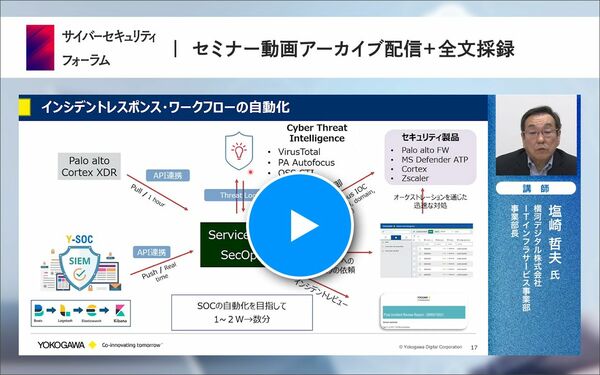

下の図は、インシデントレスポンス・ワークフローの自動化の様子をまとめたものです。

全体のアーキテクチャーをご説明すると、セキュリティオペレーションセンターはクラウドタイプのSIEMをElasticを使って開発しました。インシデントが検知されると、そこからServiceNowのSecOpsにAPI連携され、チケットが発行されます。また、サポート切れOSについては、Palo AltoのCortex XDRを入れました。そこもAPI連携され、1時間ごとに情報が提供されます。

そのような情報は、さまざまなCyber Threat Intelligenceとオートルックアップで照らし合わされ、既知の攻撃はIPアドレスやURL、ドメインネーム、ハッシュ値等で、図の右側にあるようなファイアウォールやエンドポイント製品、Zscalerのような製品に情報がセットされ、ブロックされます。そして、CSIRTのチームが定期的にインシデントのレビューをします。そのように、徹底的に自動化にこだわり、開発・運用しています。

このような情報は、月に一度情報セキュリティ委員会で報告されます。そこで、地域別の不正アクセスのトレンド情報や、オープン、またはクローズ、ペンディングされているインシデントの数、インシデントの解決までにかかった時間、マルウェアなどの不正アクセスの要因、アラートの発信元の分析などをしています。アラートの発信については、当然IDSからのものが多いです。

横河はネットワークもグローバルで統合しており、SAPのような ERPも、MicrosoftのO365もワンインスタンスで運用しています。先ほど挙げたようなことを定期的に分析することにより、世界中のネットワークの中で弱いところはないか、攻撃を受けているところはないか、または、逆に、社内から外に対して想定外のデータのアップロードによる情報漏えいの危険性はないかなどを、日々監視しながら運営を行うことを実現しました。

横河電機のIT/OTサイバーセキュリティのポイント

塩崎氏 横河電機のIT/OTサイバーセキュリティのまとめです。

横河電機のIT/OTサイバーセキュリティとして、グループ全体でセキュリティ強化を行っていくと決め実施してきていますが、そこにおいては、テクノロジーだけではなく、グローバル人事を巻き込んだ各国との組織形成が重要なファクターになっています。

また、グローバルのセキュリティ方針をご紹介しましたが、それと整合性を取った工場のセキュリティ強化を推進してきました。工場には工場のカルチャーや決まりがあります。また、先ほどご紹介したようにAvailabilityを重要視するので、できるだけシステムにインパクトを当てないようにと考えます。エージェントを入れてログを取ることはITでは当たり前ですが、工場ではエージェントを入れることがなかなか難しく、アクティブスキャンも許されません。そのようなことを尊重しながら、工場のセキュリティを強化しました。また、IT部門とOTチームの協力体制が非常に重要になってきます。

そして、アクセスコントロール、認証、パッチマネジメントなどのセキュリティコントロールを実施した後には、グローバルでの監視体制が重要になってきます。特に工場では、想定されるユースケースをリストアップし、事前に検証を実施することが求められます。例えば、未承認の機器が接続された場合にはどのように検知するかなど、想定されるリスクをリストアップし、それに対する裏付けを取った上で監視が始まります。

また、監視に加え、インシデントの対応チームは重要です。このようなインシデントがあった場合には、どのチームがどのように対応するかということについて、あらかじめルールを決めておき、対処することが重要になってくるかと思います。

横河電機のノウハウを反映したIT/OT SOCサービスを展開

塩崎氏 このような社内での実践を基に、昨年(2022年)7月に、IT/OT SOCのセキュリティ監視サービスを発表しました。東南アジア、ヨーロッパなど、海外を主として展開してきましたが、本年(2023年)4月から、日本でもこのIT/OT SOCサービスを展開しています。

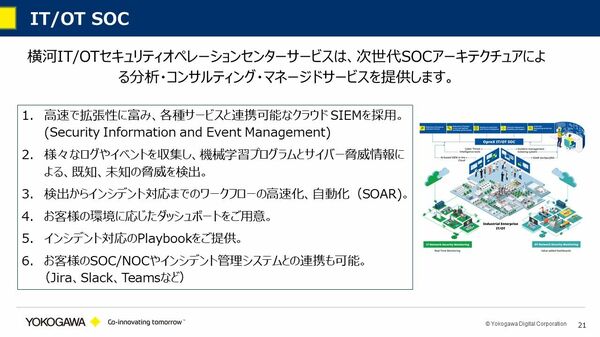

まず、その特徴についてご紹介します。先ほどもお伝えしたように、クラウドをベースにしています。スケーラビリティーやマシンラーニングなどのさまざまなエンジンや機能があるクラウドタイプのSIEMがベースです。

また、さまざまなログやイベントを収集し独自の検知プログラムを作り、先ほどご紹介したようなワークフローの自動化を実現し、お客さま環境に応じたダッシュボードをご提供しています。

さらに、インシデント対応に即したPlaybookをご提供します。リスクのユースケースをあらかじめリストアップし、それに対してどのような調査・対処をしたらいいかということについてのPlaybookをご用意します。

また、お客さまには、既に、JiraやSlackやTeamsなどさまざまなインシデント管理システムをご導入されているケースもあるかと思います。そのようなものともクラウドでAPIを使って連携し、お客さまの今のインシデント管理システムとの共存も可能になっています。

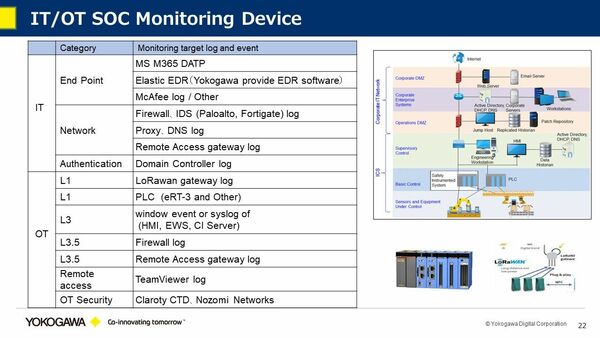

下の表は、現在モニタリングのターゲットとなっているデバイスや機器をまとめたものです。

IT環境については、皆さんもなじみがあると思われる、エンドポイントのMicrosoftやMcAfee、Elasticの製品、そして、ネットワークのさまざまな機器やドメインコントローラのような認証サーバです。

これに加えて、表の下段がOT環境です。右側の絵は「Purdueモデル」と呼ばれ、レベル1、レベル2、レベル3というように、ネットワークのシステムをレベル分けしたモデルです。このモデルにおけるレベル1レイヤーのさまざまなセンサーのゲートウェイやPLC(プログラマブルロジックコントローラ)、レベル2及び3のMHIやEWSのようなワークステーション、レベル3.5のファイアウォール、さらに、リモートメンテナンスをする時のリモートアクセスゲートウェイなども対象になります。

また、TeamViewerは、Remote Factory Acceptance Test(リモートファクトリーアクセプタンステスト)というリモートでの受け入れ検査をする時に、よくホワイトボードや画面共有で使うものです。横河ではこのようなものも使いましたので、それも実績として入れています。また、OTセキュリティのネットワークIDSとしては、ClarotyやNozomiが有名です。このようなものも対象になります。

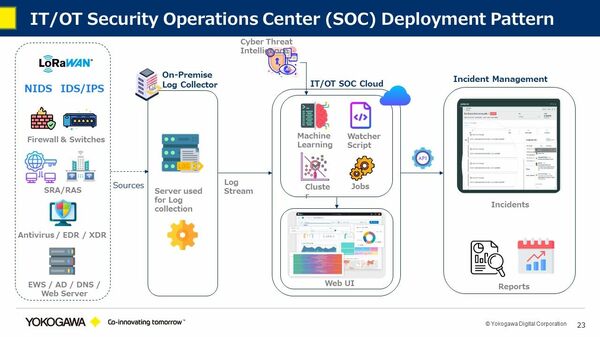

下の図が、基本的なアーキテクチャーです。社内のY-SOCで培ってきたノウハウを基にしており、基本的には同じアーキテクチャーです。

さまざまなIT/OT機器に対して、お客さま先にはログを収集するログサーバを置かせていただきます。このログサーバでデータをフィルタリングしたり、エンリッチメントしたり、正規化したりという処理を施し、クラウド上でマシンラーニングやウォッチャースクリプトを使ってスケジュール化し、自分たち独自の検知プログラムを動かすという形です。

このIT/OT SOCにはElasticクラウドを使っていますが、それとJiraを使ったインシデントダッシュボードをご提供しています。このインシデントマネジメントのダッシュボード部分については、お客さまが既にServiceNowなどをご導入の場合には、API連携をさせていただくという形を取っています。

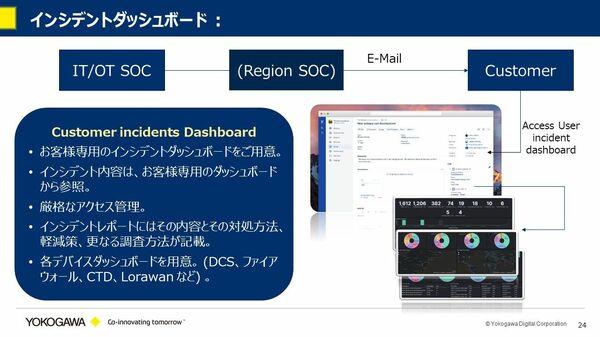

IT/OT SOCの主力メンバーは、インドのバンガロールにいます。後でご紹介しますが、地域ごとにSOCのメンバーをアサインし、彼らがフロントに立ってお客さまに対応するという形を取っています。お客さま専用のインシデントダッシュボードをご用意し、そこから細かい内容が参照できるようになっています。

OTの場合は、ITと異なり、「このエンドポイントセキュリティ製品を使ってください」「このファイアウォールを使ってください」というようなプロダクト指定がなかなかしづらい傾向があります。

そのため、お客さまが今お使いのOT機器から、その環境に応じて、何がリスクでありどのようなイベントログを集めたらいいかをお話しさせていただき、それ専用のダッシュボードをご用意します。インシデントについてはインシデントダッシュボードをご用意し、また、マンスリーやウイークリーのダッシュボードで、インシデントの傾向や検知目標時間がどのように守られているかというようなSLAに関わることをご報告させていただきます。

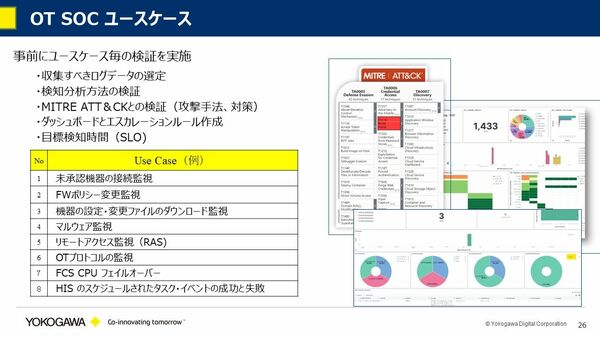

先ほどユースケースというお話をしましたが、OTのユースケースを少しご紹介します。ITは、エンドポイント製品やファイアウォール製品、IDSを入れて、さあ監視をしましょうというケースが多いのですが、OTの場合は、事前にお客さまのOTシステムにおいてどのようなリスクがあるかを洗い出し、それに対してどのようなログやイベントデータが収集でき、どのように検知できるかを考えます。例えば、攻撃やそれに対する対策はMITREのATT&CKなどのナレッジベースを基に検証し、ダッシュボードを設計し、エスカレーションルールを作るという形になります。しかも、目標の検知時間まで求められるケースも多々あります。

例えば、未承認機器の接続、ファイアウォールポリシーの変更、OTネットワークのメンテナンスのためのファイルのダウンロード、リモートアクセスの状況、通常流れているOTプロトコルとは違うものが流れていないか、なども監視対象になります。最近、海外のお客さまは、FCSのCPUのフェイルオーバーや、HISのワークステーションのスケジュールされたタスクの成功・失敗など、非常に細かいところまで監視したいとおっしゃいます。事故につながるような予兆や情報を事前にいち早くつかみ、セキュリティインシデントを防止するということが、その背景にはあろうかと思います。

次に、横河のグローバルなセキュリティオペレーション体制についてです。

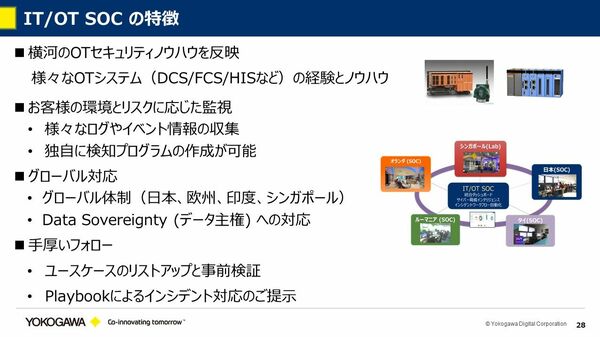

IT/OT SOCのメインメンバーはバンガロールにいますが、われわれ日本、そして、タイ、ルーマニア、オランダ、シンガポールというグローバルな体制でサポートを実施しています。シンガポールにはOTのセキュリティラボがあり、そこでアプルーバルパッチというパッチの検証を行っています。OT機器にこのパッチを当て、影響があってはいけません。そのため、お客さまには、事前に検証をして影響がないことを確認したアプルーバルパッチという形で提供しています。

また、例えば東南アジアのタイでは、最後はタイ語になってしまいます。そのようなネーティブランゲージの問題もあり、アジアやヨーロッパの拠点にもメンバーをアサインしています。

また、クラウドでデータを上げる時にはデータ主権の問題があります。その地域を越えてデータを転送してはいけないという規制がある場合には、ヨーロッパはヨーロッパのクラウドに、アジアはアジアのクラウドに上げるという形のサポートでグローバル対応を行っています。

IT/OT SOCの特徴について、最後にまとめます。

横河は、センサー・制御器の会社です。100年以上にわたって、そのような製品やシステムのご提供をしてきました。これは、その中で得たOTのノウハウを盛り込んだセキュリティセンターのサービスです。お客さまの環境とリスクに応じて、さまざまなログやイベント情報を収集し、独自の検知プログラムをご提供します。

また、グローバル対応もしています。日本、欧州、インド、シンガポールに拠点を持ち、各国のセンターがフロントになります。先ほどご紹介したようなデータ主権の問題にも対応しています。特にヨーロッパは厳しいのですが、ヨーロッパのお客さまには、ヨーロッパのクラウドセンターにデータを上げるなどの対応をしています。

また、単純に監視をするだけではなく、事前にユースケースのリストアップを行い、どのようなリスクがあるかを把握し、それに対する検知プログラムを用意したり、どのようなイベントやログを集めたらいいかの検証も行います。事故に対しては、Playbookという形で、インシデント対応の方法やリスクの低減策などをご提示しています。

以上が、横河のIT/OTセキュリティの取り組みと、そのサービスのご紹介です。ご清聴ありがとうございました。