* 本コンテンツは以下講演の【講演動画】と【全文採録記事】で構成しています *

第5回 サイバーセキュリティフォーラム

特別講演2「ビジネスイネーブラーとしてのセキュリティ組織運営とセキュリティカルチャー醸成について」

開催日:2023年12月7日(木)

主催:JBpress/Japan Innovation Review

2023年7月に、サービス開始10周年を迎えたメルカリ。同社のセキュリティ組織は事業成長のブロッカーではなく「イネーブラー」であることを目指し、セキュリティ対策の高度化と社内のセキュリティカルチャー醸成に取り組んできた、と語るのは、執行役員 CISOの市原尚久氏です。

2021年に発生したインシデントへの対応が高く評価され、2022年の情報セキュリティ事故対応アワードで優秀賞を受賞したメルカリは、セキュリティ強化を目指し多面的な取り組みを推進してきました。市原氏は、今後の課題はモダナイゼーションであるとし、3つの観点から具体的な取り組みを紹介します。

誰もが安心して使える安全なサービスを支えるセキュリティ組織はいかに運営され、そのカルチャーはいかに醸成されてきたのか。セキュリティに関心を持つ企業にとって、多くの示唆にあふれる内容です。

【TOPICS】

- メルカリのグループミッションと“安心・安全なサービス”の特徴

- セキュリティ&プライバシーのミッション・ビジョンと現在注力している取り組み

- セキュリティカルチャー醸成のために:セキュリティ教育とリポジトリへルスケア

- “ビジネスイネーブラー”としてのセキュリティ組織をつくる多面的な取り組み

- By-Design・By-Default・At-Scaleの観点からモダナイゼーションを推進

- シフトレフトと脅威モデリングによるBy-Designの取り組み

- DevSecOpsとセキュリティプロセスのモダナイズによるBy-Defaultの取り組み

- 自社開発のSOARによるAt-Scaleの取り組み

- (まとめ)ビジョンに基づき、“ビジネスイネーブラー”としてのセキュリティ組織を実現

グループミッションのもと、“安心・安全なサービス”を展開

市原尚久氏(以下、市原氏) 皆さん、こんにちは。メルカリのCISO、市原です。本日は、「ビジネスイネーブラーとしてのセキュリティ組織運営とセキュリティカルチャー醸成について」という話をします。よろしくお願いします。

この図は、メルカリについて簡単に触れた資料です。サービス開始が2013年7月で、現在、Android、iOS、Webも含めて展開しています。

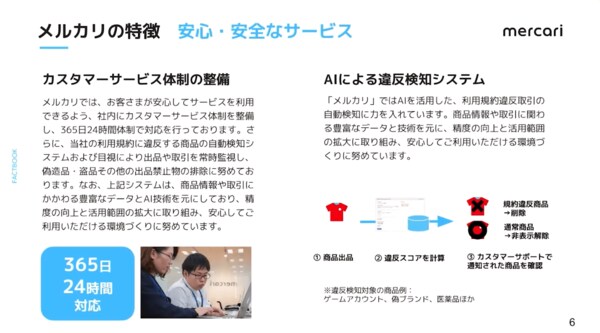

メルカリは、「あらゆる価値を循環させ、あらゆる人の可能性を広げる」というグループミッションを掲げています。また、メルカリの特徴として、下の図では安心・安全なサービスに特化した説明を掲載しています。ここにある通り、カスタマーサービス体制の整備、AIを使った違反物の検知などに取り組んでいます。

さらに、生体認証を使ったサインインも導入しています。最近は、パスキーに対応した生体認証のログイン、追加認証などの機能の提供が始まっています。また、ステークホルダーとの連携として、捜査当局や公的機関などとの連携も進めています。

本人確認強化による不正抑止については、例えば新規会員の登録をする時に本人情報の登録を必須化し、本人確認強化の取り組みを進めています。また、届いた商品に何か不備があった場合には、返品や補償の対応も実施しています。さらに、青少年・教育関係者向けの啓発活動なども推進しています。これも、安心安全なサービスの取り組みの一環として進めています。

製品安全サポートについては、製品の安全性に関わる問題についての取り組みを関係事業者などと協力して進めています。また、権利者保護プログラムとして、権利侵害のあるような出品物の削除の申し立てなどに対応しています。

セキュリティ&プライバシーにおけるミッション・ビジョンおよび主な取り組み

市原氏 ここまで、メルカリのサービスにおける安心・安全の取り組みについて、幾つかの例をざっとご説明しました。ここからは、セキュリティ組織としてのミッション・ビジョンなどの話に触れていきたいと思います。

下の図は、メルカリのセキュリティ&プライバシーのミッションです。

「Build trust & drive value for stakeholders through a collaborative approach to security and privacy」という考えのもと、信頼構築を最も重視しています。われわれは何のために存在し、どのような意義でセキュリティ&プライバシーを捉えているのかを明確にするメッセージとして定義しています。

特にステークホルダーについては、他部門、グループ会社、パートナー会社、お客さまはもちろん、世論や業界全体をも指しています。そのような、あらゆるステークホルダーの価値を創出し、引き出していくことを一つの目的として、その上で信頼を築いていくことをミッションに掲げています。

ビジョンは、「Security and privacy by design, by default, and at scale」です。具体的にわれわれがセキュリティ&プライバシーに取り組む上で、現在こだわっているキーワードを並べています。「by design, by default, and at scale」という考えのもと、スケーラブルな組織、プロセス、仕組みづくりを行っており、また、いろいろなセキュリティの施策についてはby design、by defaultで進めています。特に、メルカリの場合にはオンプレのファイルサーバーなどがないような完全クラウドの環境でもあるので、そのようなモダンな環境に合ったスケーラブルな仕組みを目指しています。

下の図に挙げたものが、特にここ1~2年で取り組んでいるトピックです。

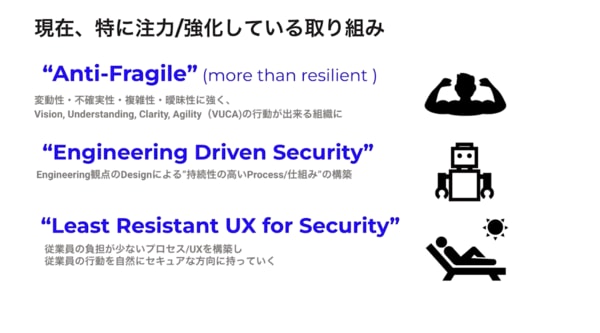

Anti-Fragileという観点から、サステナブルな組織であることがセキュリティの組織として重要であると考えています。いろいろなインシデントが起きたり大きなイシューを突然扱うことになったりという局面がある中で、簡単にバーンアウトしてしまうような組織ではなく、打たれ強く、多くの困難に立ち向かって疲弊しても、また立ち上がってさらに強くなっていけるような組織を目指したいと考えています。これは、今よく言われているレジリエンスのさらに上に行く組織的な概念になると思いますが、とても大事にしています。

また、その次のEngineering Driven SecurityとLeast Resistant UX for Securityは、これから少しご紹介するところに登場します。エンジニアリング観点でby designという概念を使って、いろいろなプロセス、仕組みをエンジニアリングドリブンで作っていく。その中で、従業員の負担が少ないプロセス/UXを作り、セキュリティ側の対応コストなども最小化していく。現在、このあたりの取り組みを特に強化しています。

“ビジネスイネーブラー”としてのセキュリティ組織をつくる多面的な取り組み

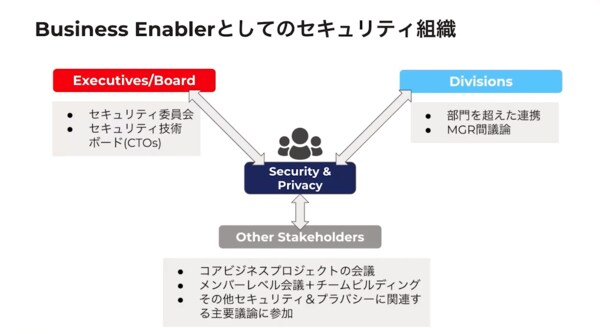

市原氏 このようなミッション、ビジョンを掲げる中で、われわれがどのようにビジネスイネーブラーとして取り組んでいるのかについて、少しかいつまんでお話ししたいと思います。

まず、セキュリティカルチャーの醸成です。

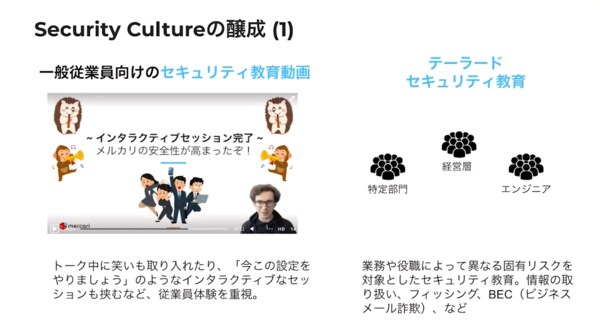

一般従業員向けのセキュリティの教育はどの会社もされていると思いますが、メルカリではなるべく分かりやすく、トークの途中に笑いも入れるような動画を制作し、受け入れやすいコンテンツを目指しています。また、途中で「今この設定がこうなっている方は、この動画を止めて設定を変えましょう」というようなインタラクティブなセッションを挟むなど、従業員体験を重視してコンテンツの充実化に取り組んでいます。

また、テーラードセキュリティ教育として、特定の業務や役職などに就いている従業員に向けて固有のリスクをきちんと説明しています。全ての従業員対象ではありませんが、特定の役職・業務に対してのセキュリティ教育にも取り組んでいます。フィッシングやBECのようなもの、また取り扱う情報の中に個人情報がある部門などに対して特に注意を促し、これらのリスクに対して気を付けるべきことについて教育を進めています。

引き続き、セキュリティカルチャーの醸成についてです。

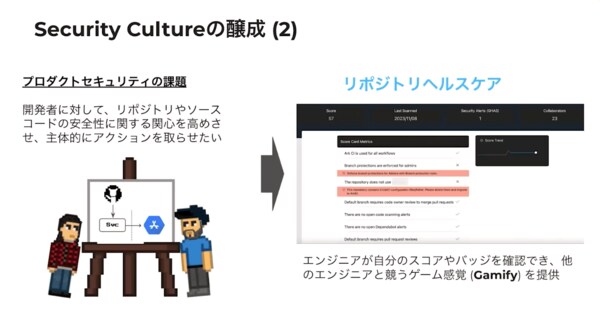

プロダクトセキュリティの課題として、開発者に対して管理しているリポジトリやソースコードの安全性についての関心を高めさせて、主体的にアクションを取らせることを狙った取り組みです。社内ではリポジトリヘルスケアと呼んでいるもので、例えば鍵の管理の状態がどのようになっているかなど、リポジトリの中の幾つかの安全性の状態についてここでチェックされ、バッチのようなものが表示されるようになっています。エンジニアが自分のスコアやバッチを確認して、他のエンジニアと競うゲーミフィケーション的な感覚も少し取り入れています。このような形で、従業員やエンジニアに対してセキュリティのカルチャーが浸透しやすい工夫や取り組みも重視して拡大しています。

また、最近の取り組みとして、インシデント対応などの自動化にも対応しています。例えば、外部で脆弱(ぜいじゃく)性の情報やメルカリに関係するようなインシデントの情報などがあった時に、従業員がSlack上で特定のメンションをして投稿します。それを拾ったSOC側のメンバーがトリアージをしてインシデントのチケットを作成するのですが、毎回同じようなSlack、Docsなどの一定のフォルダーやドキュメントなどが必要になるところを、ボタン1個で自動生成するという取り組みをしています。これにより初動を高速化できるメリットがあります。報告をした現場や従業員にとっても、すぐに反応してSlackのチャンネルが立ち上がりフォルダーが立ち上がるため、早ければ数秒で確認できることもあります。

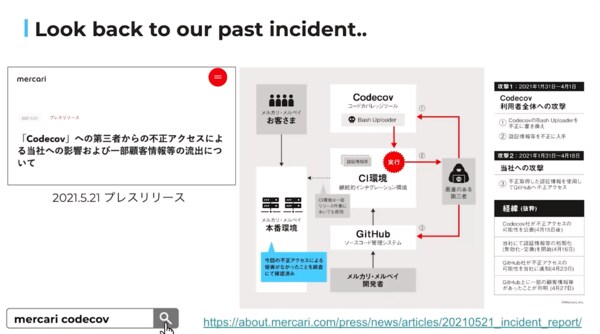

当社は、実際にインシデントに見舞われたことがあります。2021年の事で、われわれはこれを「Codecovインシデント」と呼んでいます。このインシデントに対応する中で、会社全体のセキュリティの意識も上がったと思いますし、外部公表なども迅速に全社一丸となって取り組みました。私は当時まだメルカリに入社する前でしたが、当時話題になったことを記憶しています。この対応が、2022年の情報セキュリティ事故対応アワードで優秀賞を受賞しました。これにより、このような取り組みも真剣に取り組むことで外部からも認めてもらえる、という社内のセキュリティ意識を醸成していけるのではないかと思っています。

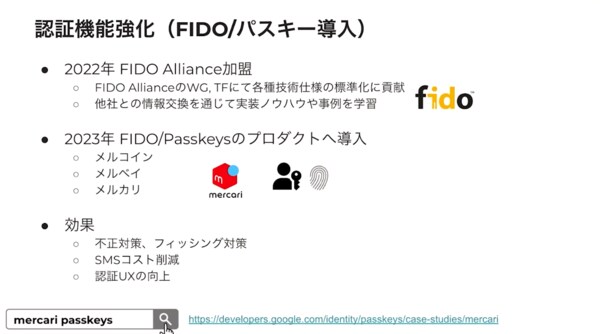

また、われわれのセキュリティの組織は、プロダクトに関与することも多くあります。この図は、認証機能強化に関わるトピックです。

2022年に、FIDO Allianceというパスワードレスの認証技術を標準化する団体に加盟しています。それ以降、他社との情報交換やワーキンググループ、タスクフォースなどで技術仕様の標準化に貢献し、2023年になってからはFIDO/パスキーのプロダクトへの導入を開始しています。効果として、不正対策、フィッシング対策、SMSのコスト削減、また認証のユーザー体験の向上などに貢献しています。このような形で、プロダクトにも直接寄与するケースもあります。

このように、多面的な取り組みによって、ビジネスイネーブラーとしてのセキュリティ組織を醸成しています。

By-Designの取り組み:シフトレフトと脅威モデリング

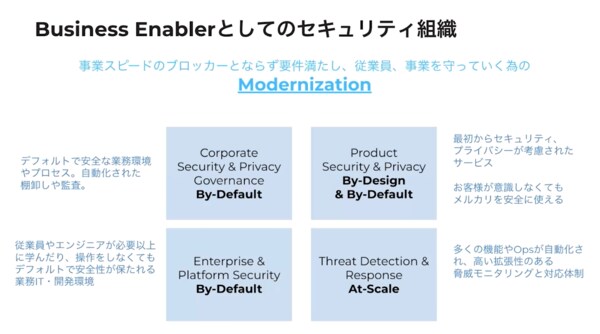

市原氏 ビジネスイネーブラーとしてのセキュリティ組織として、今後われわれがこだわっていきたいことの一つがモダナイゼーションです。事業スピードのブロッカーとならず、きちんと要件を満たして従業員、事業を守っていくためには、モダン化が大きなキーワードになると思っています。先ほどBy-Default、By-Design、At-Scaleというお話をしましたが、モダナイズにこだわって、なるべくその中でスケーラブルな組織、プロセスも構築していけると考えています。

このモダナイズをしていく上でのBy-Default、By-Design、At-Scaleの取り組みについて、もう少し掘り下げてご説明します。

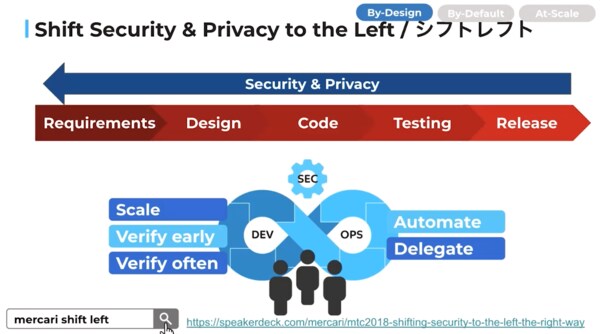

まず、By-Designのお話です。シフトレフトという言葉は、もう十分に業界の中でも広く知られているかと思います。従来型のウォーターフォール型のような後工程で行いがちなセキュリティチェックなどを、なるべく上流の工程で組み込んでいく、チェックしていく。早期に着手していくという考え方です。われわれもシフトレフトには取り組んでいますが、頻度を高く検証していくことが大事なポイントになると考えています。

当然、上流の工程でのBy-Designも必要ですが、例えばアーキテクチャーのデザインが完了した、認証のやり方・サーバー連携のやり方の設計が完了した段階でセキュリティがチェックに入る。またデータの扱い方が何か特殊な加工をしたり個人情報を扱ったりするような場合には、設計の段階でプライバシーのメンバーがチェックをする。そのような、頻度を高く適宜セキュリティ、プライバシーのチェックをしていくことが、大事なシフトレフトの考え方になると思っています。

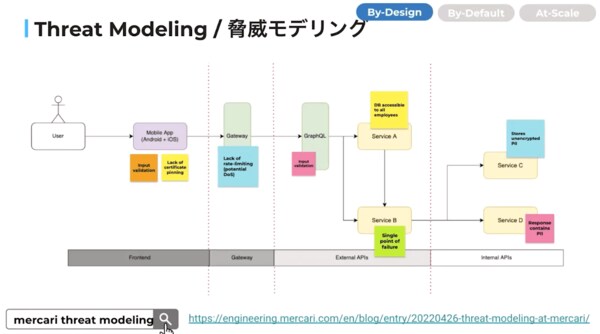

その上で、われわれが必ず取り組んでいくことの一つが、Threat Modeling(脅威モデリング)です。これはシステムやサービスを分析して、セキュリティのポテンシャル的な脆弱性を洗い出す作業です。起こりうる脆弱性を、下の図のようないろいろなシステムのアーキテクチャー上、もしくはデータのフローの中で見つけていきます。開発の早期の段階で、単一障害点などを明確にできるメリットがあります。

また、この作業自体をセキュリティ組織内だけでやるのでなく、現場のビジネスの企画のメンバーやアーキテクチャーの設計をしているメンバーなどと一緒に取り組んでいき、議論していくことが大事です。なぜかというと、後工程になっても、どのような脆弱性をつぶすためにどのように設計に気を付けなければいけないかを意識するのは、やはり現場だからです。そのため、そのような意識の醸成という側面でも、このThreat Modelingは重要な取り組みだと考えています。

By-Defaultの取り組み:DevSecOpsの考え方とセキュリティプロセスのモダナイズ

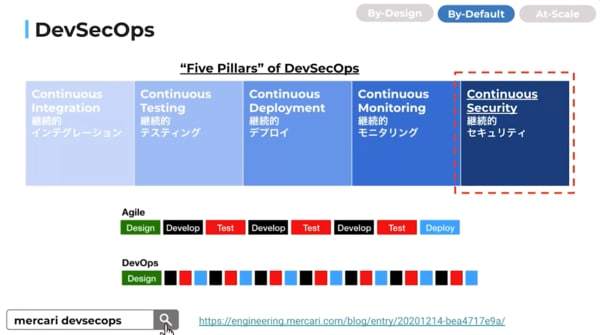

市原氏 続いて、By-Defaultの取り組みです。この図は、DevSecOpsについてです。

DevSecOps自体ももう随分聞き慣れた言葉になってきていると思いますが、従来から言われているDevOpsのスタイルにContinuous Security(継続的セキュリティ)を追加したものです。ソフトウエア開発のライフサイクルの中で、アプリケーションのレイヤーからインフラのレイヤーまで、全てに対してセキュリティが継続的に関わっていくという考え方です。自動的なセキュリティのチェックのプロセス、セキュリティのテスト、スキャニングなどをこの開発プロセスに追加していき、高速な開発と運用を回していく中でセキュリティの抜けもれがないようにしていく。このような考え方です。

このような中で、SAST、DAST、SCAのようなセキュリティの静的テスト、動的テスト、そしてオープンソースの脆弱性管理なども併せて自動化し、またカバレッジを広げていく取り組みにも着手しています。やはりカバレッジが重要ですが、オープンソースの脆弱性管理についても複数のOSSに依存するようなケースもあり、最近ではOSSの脆弱性も高まっていて報告も上がっているので、このあたりも重要になってくると思っています。SAST、DASTはそれぞれ静的解析と動的解析ですが、確認や検知できることの特徴が違うので、これらをきちんと併せて取り組むことが重要だと思っています。

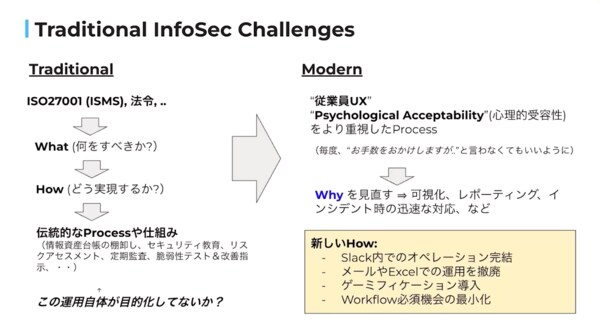

この図は、Traditional InfoSec Challengesについてです。

もう20年近くになりますが、いわゆるISMSなどの歴史の中で、例えば情報資産台帳の棚卸しなど、いろいろな情報セキュリティにまつわるプロセスをモダナイズしていくことに取り組んでいます。まだいろいろな課題がありますが、なるべく従業員UXを良くしていく、心理的な重要性を上げていくところも重視しています。

例えば、年に1回大きなExcelのようなシートを全社に送信して回答を求めるようなケースは、多くの会社であるかと思います。このようなことは従業員にとって負荷も大きく、セキュリティのオペレーションコスト自体もかかります。これらの自動化の取り組みに今チャレンジしています。

例えば、クラウド上のストレージサーバーの中に入っているファイルに対してデータのタギングやラベリングをすることによって、「ファイルがどこにあってオーナーが誰でアクセス権限がどのような状態になっているか」を自動的にダッシュボード化できると思っています。これによって、定期的な棚卸しの目的を別の形で実現できるようになると考えています。

権限の棚卸しについていえば、通常は年に1回、アクセス権限がどのようになっているかを棚卸しします。しかし、権限自体が適正な状態になっているかを確認するのではなく、常に適正な状態になるように、フロー自体の自動化を考えています。頻度はシステムによると思いますが、例えば定期的に権限の必要性などについてSlackでプッシュが飛んできて、イエス・ノーを答える。そこでまだ必要と答えた時には、上司にまたSlack上のプッシュが飛んでいって、そこで承認する。そのようなモダンな形で、Slackの中でほぼ業務が完結する形を現在目指しています。このようなモダナイズを積極的に進めています。

この図は、先ほど少し触れたCodecovというセキュリティインシデントのお話です。

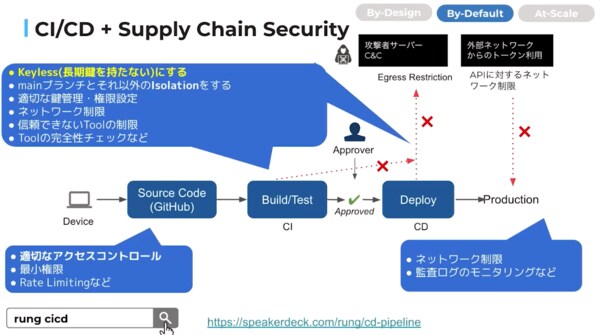

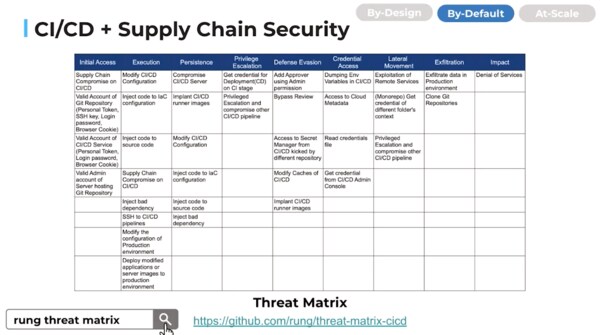

このCodecovを通じて、われわれも多くの事を学びました。CI/CDのパイプライン上で使用されるツールが狙われたのですが、その中に多くのクレデンシャルがリスクにさらされた状況もあり、それを実際に悪用され個人情報の一部に漏えいが確認されたインシデントでした。

これは、一種のサプライチェーンセキュリティの、クラウドをベースにした典型的なケースでした。これを受け、脅威モデリングに取り組むことによって原点に立ち返ってみたという経緯があります。この中で、「CI/CDのパイプラインを安全に作る取り組みにはどのような考え方が必要なのか」「By-Defaultのセキュリティとは、サプライチェーンセキュリティの場合、どのようなことなのだろう」と社内でも当時深く検討した経緯があります。

脅威モデリングをベースに、どのような対策が必要なのかを記載したものが下の図です。

特に、現在のクラウドベースのCI/CDパイプラインの時には、いろいろなクレデンシャルがリポジトリやCI/CDの中で扱われるなどしています。これを、長期鍵を持たない形に極力キーレス化していく、もしくはOIDCなどを使ったクラウド間連携などをうまく活用して、キー自体を持たないという取り組みも今進めています。

このあたりのノウハウをまとめたものが、下図のThreat Matrixという形で提供されています。これは、検索するとメルカリのアウトプットとして見られるようになっています。

At-Scaleの取り組み:自社開発したSOARの特徴とメリットおよび全体像

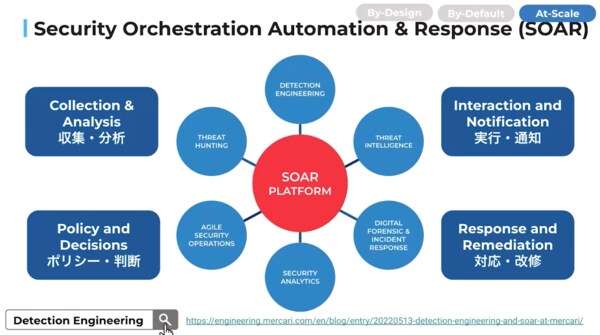

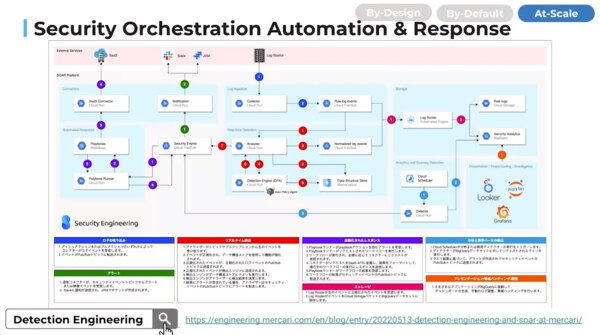

市原氏 次に、At-Scaleの取り組みについてです。この図は、Security Orchestration Automation & Response(SOAR)についてまとめたものです。

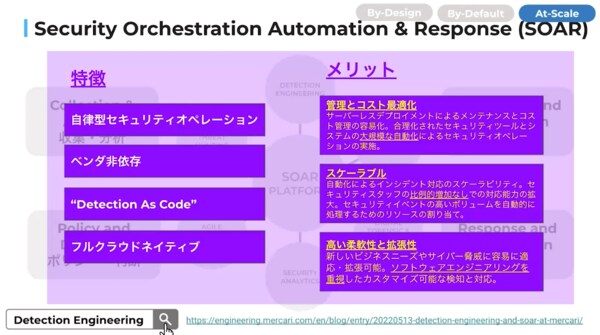

いわゆるSOARの取り組みで、通常は外部のサードパーティーのツールを使うケースもあると思いますが、メルカリの場合には一からスクラッチで開発して取り組んでいます。図の左上のCollection & AnalysisからPolicy and Decisions、Interaction and Notification、Response and Remediationまで含めて、全体をカバーするようなプラットフォームとして開発しています。

自社開発は、もちろんチャレンジでもあるのですが、いろいろな意味でいい側面はあるかと思っています。

特に、特徴として自律型のセキュリティオペレーションになっていることが挙げられます。また、ベンダー非依存であることもメリットです。特定のベンダーに依存すると、各ベンダーのソリューションの相性がうまくいかずに対応を迫られるケースもありますが、そのようなベンダーへの依存性を排除できると考えています。また、Detection As Codeという考えのもと、ディテクションルールそのものをコードで書いています。このSOAR自体もフルクラウドネイティブで作っているので、メルカリの開発環境にフィットした形で開発しています。

図の右側に、メリットを少しまとめて書いてあります。管理とコストの最適化については、サーバーレスのデプロイメントをすることによって、メンテナンスやコスト管理が容易になっていくメリットがあります。セキュリティのツールやシステムの大規模な自動化が実現できるので、セキュリティのオペレーション自体を自動的に、低コストで回せる特徴があります。

2つ目にスケーラブルと書いてありますが、ビジョンの中に書かれたAt-Scaleにまさにフィットする話かと思います。インシデント対応自体が半分以上自動化されたような状態でぐるぐる回っているのがわれわれのSOARなのですが、セキュリティのスタッフの対応能力などを比較的容易に拡大していけるようになっています。

続いて、高い柔軟性と拡張性です。メルカリは新しいサービスを順次追加し、新しいビジネスも積極的に開発しています。そのため、それに応じて新しいビジネスニーズやサイバー脅威も日々登場しており、それらに容易に適応できるようになっています。先ほどお話ししたように、ディテクションルール自体もエンジニアが直接コードで書いているので、このようなところもソフトウエアエンジニアリングを重視したカスタマイズがしやすい検知、対応、機能が実現できています。

この図は、SOARのアーキテクチャーの全体図です。少し字が小さいので、かいつまんでご説明したいと思います。

青い丸の所が、主にログを集めているコレクターの部分です。赤い丸の所が、リアルタイムのSOARの中で振る舞い検知やサスピシャスの検知などをしています。これは、まさにこのThreat Detectionの一つの心臓部だと思っています。検出ロジックなどのポリシー技術も、先ほどのDetection As Codeの考え方で定義されています。

紫の所が、プレイブックを実際にハンドリングしてクラウドサービスのAPIをコールするような、必要なアクションを指示するテイクアクションの部分です。緑色の部分は、例えば通知のようなことをする場合、SOCのメンバーに通知を自動的に出すような仕組みです。また、JIRAのチケットを自動生成する形になっています。

右側の下のほうにありますが、SOC、CSIRT用のダッシュボードなども自動的に反映されるようになっています。これによって、このSOAR自体が単独で自律的に動いてくれる中で、専門的な部分、例えばディテクションルールのアップデートやプレイブックの更新、追加などに、SOCのメンバーなどは専念できるようになっています。このあたりは、エンジニアの文化やエンジニアリングのカルチャーを大事にする一つの形としてできあがっていると考えています。

ビジョンに基づき、“ビジネスイネーブラー”としてのセキュリティ組織を実現

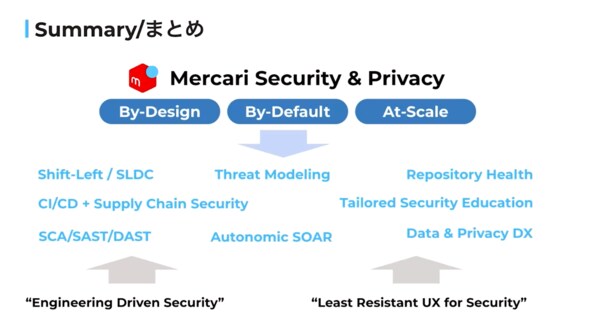

市原氏 本日のまとめです。

本日は、ビジネスイネーブラーとしてのセキュリティ組織運営とセキュリティカルチャーの醸成についてお話ししました。メルカリの安全・安心なサービスとして、メルカリは2013年から10年を経過して、メルペイ、メルコインなど複数のサービスを既に提供しています。また、現在掲げているミッションの中にグローバル展開も大きなトピックとして取り組んでいます。

このような中で、プライバシーに配慮した配送手段の提供、先ほどご説明した生体認証、FIDO/パスキーの提供、不正対策の強化などにも取り組んでいます。また、初回の出品時の本人確認の強化、返金・補償の対応などにも取り組んでいます。さらに、警察当局や政府当局などとの連携を通じて、重要なステークホルダーや組織、団体などと連携することで、出品者・購入者にとって真に安心・安全なサービスとなるよう多面的に取り組んでいます。

その中でも、メルカリのセキュリティ&プライバシーは先ほどお話ししたBy-Design、By-Default、At-Scaleという3つのキーワードをベースにしています。ビジネスイネーブラーとしてあるべき姿を維持していくために、われわれがこだわってきた3つの取り組みです。それらには、本日の後半のほうで少し触れました。

この図に書いてある通り、シフトレフトやThreat Modelingの重要性についてもお話ししました。これは、特に開発現場のセキュリティの意識をプロダクトの目線から持ってもらうために重要であり、またわれわれがビジネスイネーブラーとして彼らとアラインしていくためにも重要な取り組みの一つです。また、現場のエンジニアの意識向上のためのRepository Health、CI/CD、Supply Chain Securityは、まさにインシデントの後に経営も含めて全社で取り組んだ出来事になっています。そこから得られたSupply Chain Securityとして、どのようなThreatに気を付けつけどのような対応・対策が必要かというようなところもまとめ、アウトプットとして公開もしています。

セキュリティ教育も、特にTailored Security Educationのような、経営層や特定の重要な情報を扱う部門に特化したカスタマイズされたセキュリティの教育などにも取り組んでいます。SCA/SAST/DASTなどセキュリティテストの自動化、最後にお話をした自律的なSOARの開発などにも取り組んでいます。

また、Data & Privacy DXとして、情報資産の棚卸しや権限の棚下ろしなどをDX化していく、モダナイズしていくというお話をしました。これらの取り組みは、全てEngineering Driven Security、またLeast Resistant UX for Securityの考え方に基づいています。

以上で、私の講演を終わります。ご清聴ありがとうございました。